Según ha podido saber Escudo Digital de fuentes de absoluta solvencia, hay un enorme malestar en gran parte de la plantilla de Everis desde que el pasado día 4 de noviembre la compañía sufriera un ataque ransomware. Muchos son los trabajadores que reprochan a la compañía una política errática tras lo ocurrido y falta de previsión.

La empresa, en lugar de redoblar la alerta ante la gravedad de lo sucedido, ofreció a sus trabajadores coger vacaciones estos días, y utilizó una vía tan insegura como es el Whatasapp para comunicarles que pusieran los ordenadores en modo avión. La situación no podía ser más caótica, hasta el punto de que hicieron ir y volver a casa a los empleados en un mismo día, cruzando la orden con que teletrabajaran desde sus domicilios.

Según ha publicado en un comunicado la Coordinadora Sindical de Clase en Everis Center, el caos se deriva de unas políticas enfocadas "unicamente a obtener el máximo beneficio al mínimo coste".

Así, según el sindicato,las políticas salariales de Everis hacen inviable tener un número de trabajadores adecuado para tareas de ciberseguridad en una compañía tan importante. El análisis de minimizalicación de costes no es el adecuado. Ya que hay costes que no se pueden rentabilizar como el resto "al estar dedicados mayoritariamente a tareas que no pueden imputarse a un proyecto concreto".

Everis es una compañía de outsourcing y consultoría vinculada a NTT DATA company. Abarca todos los sectores del ámbito económico y facturó en último ejercicio fiscalen torno a 1.430 millones de euros y tuvo un crecimiento del 22 %, con respecto al año anterior. Con trabajadores repartido por Europa, USA y Latinoamerica y Norteaméricatrabaja para empresas de todos los sectores, desde multinacionales de telefonía en España hasta empresas hidroeléctricas, y también gobiernos.

Falta de transparencia ante lo sucedido

En la nota sindical se le reprocha a Everis el afán por "no perder un minuto de productividad, por no tener trabajadores que no estén generando beneficios constantemente", lo cual supuso un caos organizativo de proporciones insospechadas: "La falta de un canal de comunicación oficial y de transparencia ante lo sucedido, y la ausencia de varias herramientas corporativas, ha ocasionado un desconcierto total, llegando la empresa a transmitir instrucciones a pleno grito por las instalaciones, o mediante mensajería privada en los teléfonos personales de los trabajadores. Todo esto ha generado situaciones inaceptables, como sugerir a trabajadores que cojan días de vacaciones, una coacción inaceptable que no debemos permitir".

Transmitir órdenes a trabajadores utilizando sus móviles personales es de una imprudencia extrema, según expertos consultados por ESCUDO DIGITAL. Así, aseguran que "Los Smartpones, cuando no tiene antivirus de la empresa, no son el mejor sistema para comunicarse en una situación como la que vivió la compañía el pasado día 4. Una empresa tan importante no puede recurrir al Bring your own Device en una situación así"

Según un informe al que ha tenido acceso ED,una de las explicaciones más probables del ataque a Everis atribuye la infección " a un correo electrónico malicioso que incluía un fichero malicioso de la familia ‘Emotet’. Aunque la famila ‘Emotet’ suele distribuirse a través de email, otra posibilidad que ha ganado fuerza en los últimos días es que este malware podría haberse distribuido a través de una página web comprometida en lugar de por email.(Una falsa actualización de Google Chrome, por ejemplo).La web comprometida que se utilizaría para distribuir la muestra de Emotet sería: hxxps://esancendoc[.]esan[.]edu[.]pe/. Al acceder a esta web maliciosa se habría descargado un fichero JavaScript, que se encargaría de descargar e infectar la máquina con una versión de Emotet. Una vez instalado el troyano ‘Emotet’, éste actuaría como dropper del framework de ‘post-explotación’ Empire. Y tras descargar e instalar Empire en la máquina infectada, el atacante obtendría control del sistema. Pudiendo de esta forma obtener credenciales, información sensible y enumerar la red a la que se encuentre conectado. Con el framework Empire, los atacantes podrían realizar un movimiento lateral hacia otros sistemas conectados a la misma red que los sistemas ya infectados".

También se había especulado con la posibilidad de quese haya accedido a través de servicios RDPincorrectamente securizados, o incluso a través de alguna vulnerabilidad de este protocolo (como BlueKeep). Por otro lado, también se pensó en la reciente vulnerabilidad descubierta en Microsoft Teams como un posible vector de entrada a los sistemas de la empresa".

Según el informeal que ha tenido acceso ESCUDO DIGITAL, se considera que "la propagación a otros sistemas se haría utilizando el framework de post-explotación Empire. De esta forma, los atacantes pivotarían lateralmente desde la primera máquina infectada con Emotet hasta máquinas adyacentes. Para tomar control de otros sistemas conectados a la misma red lo atacantes podrían haber utilizado diferentes vulnerabilidades presentes en el sistema operativo. Al igual que ocurre con el vector de entrada, en este caso también podrían haber pivotado a otras máquinas a través de vulnerabilidades en el servicio RDP (como BlueKeep), o simplemente podrían haber aprovechado una configuración insegura del mismo. También podrían haber aprovechado vulnerabilidades en otros servicios que se encontrasen corriendo en la máquinas de la red, o configuraciones incorrectas o inseguras de los mismo".

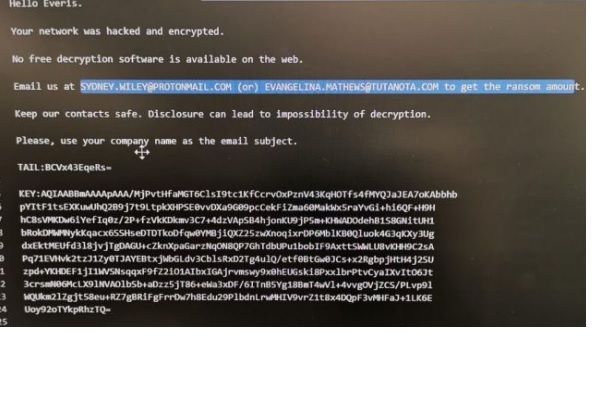

Estudiando la notade rescate que infectó a Everis, filtrada por un trabajador en las redes sociales,se trataría de “BitPaymer/iEncrypt”. Más tarde se confirmó al encontrarse la muestra del ataque en VirusTotal.

Según el análisis realizado por Hispasec, propietaria de Virus Total, y una de las empresas más serias del sectos,el análisis de la muestra revela que el comportamiento de esta versión de EMOTET es el mismo que el resto de versiones de esta familia, " con la diferencia de que en este caso se encuentra personalizado para que muestre referencias a Everis, como otras muestras que han afectado anteriormente a otras entidades.Una vez que el malware se encuentra en el sistema de la víctima y es ejecutado, éste comienza con la rutina de desempaquetado. Para el desempaquetado, el malware modifica las cabeceras del binario original que han sido cargadas en memoria y a continuación reemplaza el contenido a partir de la dirección 0x400000 con el código desempaquetado. Una vez desempaquetado, comienza a ejecutar el código malicioso".

El binario malicioso intenta elevar privilegios, y tras conseguirlo, ejecuta diferentes comandos para eliminar las copias de seguridad existentes y configurar un servicio que será el que finalmente comience el cifrado de ficheros

La desconfianza generada entre los clientes: el caso argentino

La Sección Sindical de Everis hace incidencia en su nota sobre el incidente en el ahorro de costes salariales por parte de la empresa. El comunicado lleva por título"Ciberataque en everis: de aquellos polvos, estos lodos". "El ahorro en costes salariales - señala el comunicado - durante años ha permitido a Everis obtener beneficios millonarios a costa de nuestro trabajo, se puede ver ahora convertido en enormes pérdidas, motivadas no ya sólo por las horas de trabajo perdidas por la inoperatividad sufrida estos días, sino por la desconfianza generada en diversos clientes, puesto que el ataque ha trascendido en los medios de comunicación a nivel mundial".

Así, explica el sindicato, el ciberataque ha tenido una enorme trscendencia incluso fuera de nuestras frontera. El portal argentino El Destape revelaba el 5 de noviembre algunos detalles de este caso, señalando “la debilidad de esta empresa [everis] a cargo del cuidado de los archivos públicos de la era Macri”, así como que Everis “no cuenta con back up, es decir, con una copia de seguridad de todo los documentos y expedientes públicos de los 4 años de la presidencia de Mauricio Macri”.

Según el citado portal "“El sistema GDE no tiene un plan ante desastres, no funciona la mayor parte del día, no garantiza confidencialidad ni existe control sobre quienes lo usan, menos de la mitad de las personas que lo utilizan fue capacitada, no está claro de quién es la licencia y, para colmo, el Gobierno no dejó que se auditara de forma completa. Todas estas carencias delsistema cuyo soporte provee Everis constan en documentos oficiales de la Auditoría General de la Nación (AGN)”.

Y añadía, “tal como informó este medio, la AGN advirtió que uno de los riesgos que presenta el sistema GDE es que fue tercerizado en un único proveedor: Everis. El informe de la AGN advirtió que, además de los vaivenes propios de cualquier empresa (quiebra, cambios comerciales, cambio de prioridades, etc.), este vínculo con Everis vulneraba «las buenas prácticas para la administración de servicios de terceros y para la administración de riesgos de proveedores»”.

Varias categorías de empleados cobran el salario mínimo interprofesional

El sindicato hace hincapié en la pérdida de reputación y credibilidad que va a sufrir Everis tras el ciberataque ya que "no se han realizado correctamente las comunicaciones con clientes que han visto peligrar también sus sistemas por posibles contagios".

Según ha podido saber ESCUDO DIGITAL, pese a que muchas empresas fueron desmintiendo a lo largo de la mañana del día 4 que hubieran sufrido ningún daño, algunas de ellas, clientes de Everis, sufrieron algún que otro "arañazo superficial".

Otra como Orange, para la que trabaja Everis, adoptaron medidas de precaución extremas para evistar posibles contagios, como confirmó uno de sus portavoces a nuestro portal.

Para la Sección Sindical de CSC en Everis Center "era cuestión de tiempo que algo así sucediese, y no solo debido a unciberataque, sino por cualquier otro error derivado de un modelo de gestión basado en exprimir a los trabajadores al máximo, en subestimar el tamaño de los equipos para ahorrar costes laborales y en una política salarial tan nefasta que tiene varias categorías cobrando el salario mínimo interprofesional (SMI).

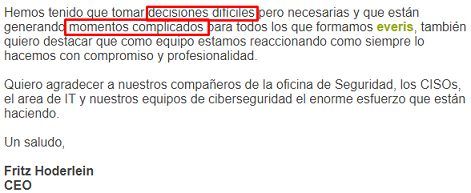

El mensaje de Fritz Holderlein, CEO de Everis augura los peores presagios para los trabajadores

Se prevé un invierno muy negro para los trabajadores de Everis y como prueba, aportan un correo enviado por el CEO,Fritz Hoderlein, quien deja caer “hemos tenido que tomar decisiones difíciles pero necesarias y que están generando momentos complicados para todos los que formamos Everis” .

Se refieren con pesimismo los miembros del sindicato a la previsibles pérdidas adquisitivas de los trabajadores cuando se acercaba el final de 2019, la época del año de las subidas salariales y los bonos. Se temen lo peor, y es que las pérdidas "que previsiblemente tendrá que afrontar Everis" derivadas de la inactividad en estos días, y "las posibles pérdidas de proyectos por la desconfianza generada", puedan salir de dos partidas: de "los beneficios de la empresa" millones de euros, o "de la relativa a subidas y bonos". Dan casi por seguro que será de esta. Y afirman: "Ya sabemos por experiencia quienes pagan estos errores y a quienes acaban afectando esas decisiones difíciles: a los trabajadores. Es por ello que ante las posibles medidas que puedan afectar a nuestros puestos de trabajo y nuestras condiciones laborales, es más importante que nunca estar organizados, por lo que os animamos a poneros en contacto con nosotros".