Según fuentes cercanas a la investigación puesta en marcha para averiguar quién está detrás del ataque de Ransomware contra el SEPE, los Indicadores de Compromiso del mismo indican que la atribución, casi al 99%, es a un grupo ruso que se denomina Wizard Spider, que anteriormente se autodenominaba Grim Spider y es conocido por sus ataques a empresas.

Los Indicadores de Compromiso son los archivos que usan las direcciones de Internet utilizadas en el ataque para mandar el malware.Se trata de toda toda aquella información relevante que describe cualquier incidente de ciberseguridad, actividad y/o artefacto malicioso, mediante el análisis de sus patrones de comportamiento.

Lo que no cuadra es que no hayan pedido rescate, como el propio SEPE ha manifestado desde el inicio del ataque, hace ya una semana. Wizard Spider, que "vino al mundo" en 2016, ha tenido un "ejercicio fiscal" muy productivo. Desde que apareció el virus Ryuk en agosto, han conseguido a través de 52 transacciones un total de 3. 701.893,8 dólares, que percibieron en su equivalente en bitcoins.

Entre los méritos de Wizard Spider figura el hecho de haber desarrollado Trickbot, un malware financiero destinado en principio al robo de credenciales bancarias, pero que también sirve para manipular el navegador del equipo infectado para redireccionar a la víctima a páginas web bancarias fraudulentas. Así mismo, es capaz de evolucionar para cumplir otros trabajos de un troyano, como por ejemplo, la instalación de Ryuk Ransomware, tristemente famoso por sus ataques a hospitales, y que momentáneamente ha devuelto al SEPE a los tiempos de las máquinas de escribir.

Wizard Spider es de origen ruso. Ya publicamos en Escudo Digital que entre las claves del ciberataque, la más relevante es la posibilidad de una venganza por parte de Rusia contra España por haber interceptado dos de sus aviones con Eurofighters españoles cuando sobrevolaban el Báltico.

Lo ocurrido da lugar a dos explicaciones, o bien habrían actuado siguiendo indicaciones de la Inteligencia Rusa, o que han actuado "de gratis" por hacer un favor "patriótico" a su gobierno, molesto por viajes policiacos aéreos de España, como miembro dela OTAN, sobre Rumanía y el Báltico. El hecho de no pedir rescate se suele hacer cuando se quiere dar a entender de forma clara y contundente que se trata de una represalia.

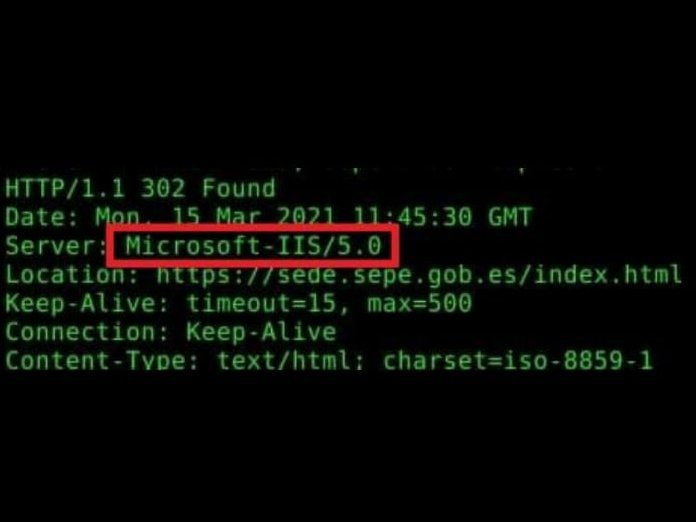

La calidad de los ordenadores que utilizaban en el SEPE no tiene que ver con el ataque, ni tampoco que, como han manifestado los sindicatos, dispongan de ordenadores de hace casi treinta años, ya que por aquel tiempo solo había Pentium 3 y no son compatibles con los sistemas actuales. El SEPE tenía Windows 7 con un servidor Web expuesto en Internet. No se debe exponer al usuario final información sobre los niveles del propio sistema porque facilitas al hacker información.

Windows 7 se sigue utilizando en numerosos organismos de la administración, pese al hecho de que no hay actualizaciones disponibles ni siquiera pagando. Y hubo un error porque se acometieron tareas importantes con plantillas del 7 cuando ya estaba Windows 10 en marcha.

La administración no utilizó la versión LTSC

La administración también cuenta con Windows 10, pero cambiar todos hubiera costado una fortuna. En la mayoría de los casos no hay que cambiar solo el programa, hay que cambiar a veces también el ordenador. El desembolso habría sido muy importante, y hubiera requerido de tiempo. Hacer una migración es complicado y oneroso.

En un amplio reportaje ya explicábamos los motivos por los que Windows 7 seguía presente en un 25% de los ordenadores del mundo. Microsoft retiró el soporte a Windows 7 en enero del 2020, lo que implica que sus usuarios están expuestos a las amenazas cibernéticas, ya que no cuentan con nuevas actualizaciones ni parches de seguridad.

Hay especialistas consultados por Escudo Digital que sostienen que una solución a largo plazo sería que las administraciones dejaran de usar Microsoft y pasar a otros sistemas. Algunos piensan que Windows tiene un rendimiento superior a base de mezclar capas, y por ello ofrecería menos seguridad. Donde un producto tipo UNIX puede tener hasta tres capas, una de sistema operativo, otra que maneja la imagen, la interface con la pantalla, con el teclado y con el ratón y luego la de la aplicación.

Otras fuentes solventes disienten, consideran que no se trata de que Windows sea un sistema más inseguro por el número de capas. Lo que no hizo la administración es utilizar la versión LTSC que ofrecía Windows, que permitía una obsolescencia programada de 10 años. Ahora se ha reducido el tiempo de sus licencias a la mitad. La única solución, y la más económica tal vez, sería buscar alternativas basadas en software libre, versiones comerciales, por ejemplo de Suse Linux Enterprise, que da un tiempo de soporte muchísimo mayor en sus versiones profesionales, por poner solo un ejemplo. La versión pro que utiliza la administración actualmente tiene una supervivencia de solo 16 meses.

La propuesta para software libre presentada en 2006

En el 2005 ya el tribunal de cuentas denunció que se estaban malgastando al menos 5 millones de euros por no usar software libre. En el 2006 el partido socialista hizo una proposición no de ley para que se utilizara el software libre. Curiosamente nunca se ha llevado adelante. Se destacaba que frente al software propietario, en el que gran parte de la inversión económica recae en el coste de la licencia, y que sólo beneficia a la empresa productora del programa,

en el software libre no hay coste de licencia, ya que esta otorga el derecho de copiarlo,

con lo cual se abarata el precio del programa.

También contribuye al fomento de la innovación tecnológica. Al disponer del código fuente, cualquier técnico o empresa puede desarrollar mejoras. Así se contribuye a la formación de profesionales de nuevas tecnologías y al desarrollo local, en el caso de concurrir factores de creación de conocimiento y planes estratégicos. Entre sus puntos se proponía basar los planes de formación de toda la Administración del Estado, tanto los dirigidos a su personal como a la ciudadanía, en fomentar una formación orientada a la función, más que a la creación, de meros usuarios de productos concretos.

El CCN Cert acaba de publicar en sus redes información sobre Ryuk de gran interés para empresas e instituciones.

En el informe se mencionan los orígenes de la familia de ransomware Hermes, proyecto del que deriva Ryuk y del que aún presenta múltiples trazas: "Hermes surgió en 2017 y era vendido en foros por el actor CryptoTech en este momento, el código dañino implementaba controles para no afectar a usuarios localizados en Rusia, Ucrania o Bielorrusia. Como parte del modelo de

'Ransomware as a Service' en el que está basado el negocio de CryptoTech, el kit a la

venta por $300 incluía el ejecutable compilado con dos direcciones de e-mail en la

nota de rescate, la herramienta de descifrado y el par único de claves RSA que

garantiza que sólo el grupo criminal que compre el kit, podrá descifrar los ficheros de

los usuarios afectados por el ransomware. Mientras que no cabe duda de que Ryuk esté basado en Hermes, sí que sería cuestionable que CryptoTech siga contribuyendo al desarrollo del proyecto en la variante de Ryuk. El código ha cambiado de forma significativa y determinadas características sugerirían que posiblemente un nuevo grupo de actores tuviera acceso al código fuente y sean ellos quienes incorporarían estas nuevas funcionalidades".