Los investigadores de la compañía de ciberseguridad Proofpoint han detectado a un nuevo actor de amenazas que utiliza señuelos en español para distribuir un troyano de acceso remoto (RAT) conocido como Bandook, pero poco utilizado en el cibercrimen.

Según han informado en una entrada del blog de la firma en la que detallen las claves de su investigación, se trata de un grupo de ciberdelincuentes bastante activo, TA2721, al que han bautizado coloquialmente como Caliente Bandits por su utilización de las cuentas de correo electrónico de Hotmail. Si bien sus objetivos abarcan múltiples industrias, desde finanzas hasta entretenimiento, en las campañas analizadas se ha comprobado que suelen dirigirse a un grupo reducido de individuos con apellidos comunes en español, como Pérez, Castillo u Ortiz.

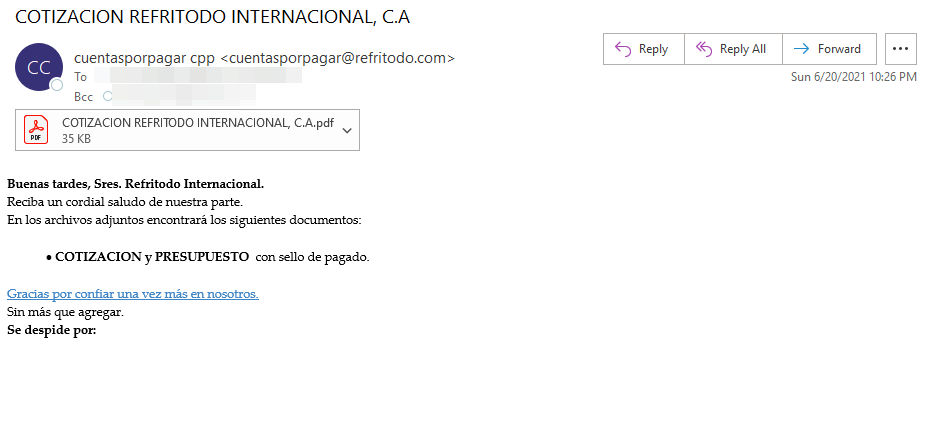

Estos reciben un correo electrónico enviado desde una dirección de Gmail o Hotmail en los que les solicitan que se descarguen un archivo PDF utilizando como cebo asuntos relacionados con pagos —"presupuesto", "cotización" o "recibo".

"El PDF adjunto contiene una URL y una contraseña incrustadas que, cuando se hace clic, conduce a la descarga de un ejecutable comprimido protegido con contraseña que contiene 'Bandook' (…)", explican los investigadores.

Siguiendo su información, Bandook es un malware básico pero las tácticas utilizadas por los atacantes evidencian algunos esfuerzos de evadir la detección y agregar un esfuerzo adicional. "Bandook puede capturar capturas de pantalla, video, keylogging y audio en el host, y puede usarse para operaciones de recopilación de información".

"La protección con contraseña del archivo malicioso es una manera fácil de dificultar la detección mediante productos de análisis automático, y el enfoque específico en los apellidos en español junto con la segmentación de bajo volumen sugiere que el actor de la amenaza realizó un reconocimiento antes de implementar campañas", señala el informe.

Otros detalles de la campaña

Los investigadores de Proofpoint comenzaron a rastrear a este grupo el pasado mes de enero y han observado que desde entonces ha enviado campañas de bajo volumen, con menos de 300 mensajes cada una, y que han afectado a al menos 100 organizaciones. Estas incluyen tanto compañías multinacionales como empresas más pequeñas con sede en Estados Unidos, Europa y América del Sur y de numerosos sectores: fabricación, automoción, alimentos y bebidas, entretenimiento y medios, banca, seguros y agricultura.

"El objetivo sugiere que TA2721 realiza reconocimiento y planificación de ataques para obtener datos de empleados e información de contacto. El grupo parece apuntar a personas que pueden hablar español, lo que aumenta la probabilidad de un compromiso exitoso", indica la investigación, que también apunta a que han distribuido dos

Otras de sus conclusiones son que TA2721 ha distribuido dos variantes distintas de Bandook y que tiende a utilizar la misma infraestructura de mando y control (C2) durante semanas o incluso meses.

Análisis del malware y la previsión de los investigadores

La publicación también explica que Bandook es un RAT comercialmente disponible escrito en Delphi que apareció por primera vez en 2007. Pese a su disponibilidad y antigüedad de uso, los investigadores no han observado a ningún otro actor de amenazas que utilice actualmente este malware. De hecho, desde 2015, solo se han registrado alrededor de 40 campañas que distribuyen Bandook, y las perpetradas por TA2721 en 2021 representan más del 50% de la actividad observada.

Desde la compañía prevén que este grupo continuará utilizando señuelos, cadenas de infección y contraseñas similares a los de estas campañas con un conjunto limitado de variantes del malware Bandook mientras rota a través de dominios C2.