REvil es un grupo de ciberdelincuentes vinculado a Rusia, también conocido como Sodinokibi, que se descubrió por primera vez en 2019 y que últimamente se ha convertido en uno de los operadores de ransomware como servicio (RaaS) más prolíficos del mundo. Solo en el último mes, ha obtenido un pago de 11 millones de dólares por parte de la mayor distribuidora de carne del mundo, JBS, como rescate tras el ciberataque que provocó el cierre de todas sus plantas de carne de vacuno en Estados Unidos, Australia y Canadá, ha exigido cinco millones de dólares a una empresa brasileña e diagnostico médico y ha dejado sin servicio a más de 1.000 empresas en todos mundo con su ataque de ransomware contra Kaseya, perpetrado el pasado 2 de julio.

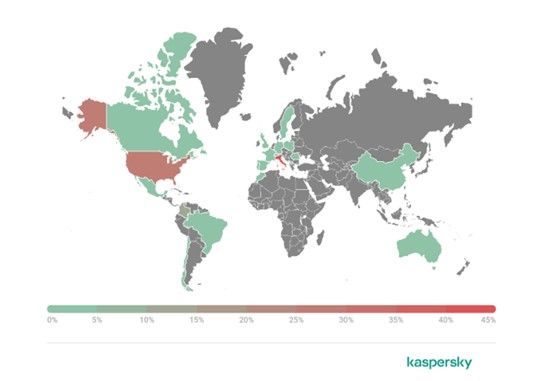

Ahora, Kaspersky ha advertido que REvil no ha cesado ni mucho menos su actividad ya que desde entonces ha detectado más de 5.000 intentos de ataque en 22 países diferentes, entre los que se encuentra España. Los investigadores de la firma de ciberseguridad los han identificado a través de su Servicio de Inteligencia de Amenazas y han señalado que Italia es el país más afectado con el 45,2% de los intentos de ataque registrados. Le sigue Estados Unidos, con el 25,91%; Colombia, con el 14,83%; Alemania, con el 3,21%; y México, con el 2,21%.

La compañía ofrece protección contra esta amenaza de REvil y la ha detectado con los siguientes nombres:

- UDS:DangerousObject.Multi.Generic

- Trojan-Ransom.Win32.Gen.gen

- Trojan-Ransom.Win32.Sodin.gen

- Trojan-Ransom.Win32.Convagent.gen

- PDM: Trojan.Win32.Generic (with Behavior Detection)

Medidas para que las empresas se mantengan protegidas ante el ransomware

Con el objetivo de ayudar a las empresas a protegerse frente a los ataques de ransomware, los expertos de Kaspersky recomiendan:

- No exponer los servicios de escritorio remoto (como RDP) a las redes públicas a menos que sea absolutamente necesario y utilizar siempre contraseñas seguras para ellos.

- Instalar rápidamente los parches disponibles para las soluciones VPN comerciales que proporcionan acceso a los empleados remotos y que actúan como puertas de enlace en su red.

- Mantener siempre actualizado el software en todos los dispositivos para evitar que el ransomware aproveche las vulnerabilidades.

- Utilizar una solución de seguridad para los endpoints.

- Centrar la estrategia de defensa en la detección de movimientos laterales y la exfiltración de datos a Internet. Prestar especial atención al tráfico saliente para detectar las conexiones de los ciberdelincuentes. Hacer copias de seguridad de los datos regularmente y asegurarse de poder acceder rápidamente a ellos en caso de emergencia cuando sea necesario. Utilizar la información más reciente de Inteligencia de Amenazas para estar al tanto de las tácticas, técnicas y procedimientos utilizadas actualmente por los actores de amenazas.

- Proteger el entorno corporativo y formar a los empleados.

"Los grupos de ciberdelincuentes dedicados al ransomware y sus socios continúan aumentando su nivel tras los conocidos ataques a Colonial Pipeline y JBS, además de a muchas otras empresas de todo el mundo. En esta ocasión, los operadores de REvil han llevado a cabo un ataque masivo a los MSPs con miles de negocios gestionados en todo el mundo, logrando infectarlos también. Este caso vuelve a poner de manifiesto lo importante que es implementar medidas y soluciones adecuadas de ciberseguridad en todas y cada una de las etapas, lo que incluye a proveedores y socios", ha subrayado Vladimir Kuskov, jefe de Exploración de Amenazas de Kaspersky.