Los ciberdelincuentes han estado robando datos y criptomonedas de las billeteras de Monero durante los últimos tres años mediante la instalación de un potente malware a través de los cracks de diversas aplicaciones, como Microsoft Office y Adobe Photoshop CC, según ha detectado la compañía de ciberseguridad Bitdefender.

En palabras de Bodgan Botezatu, director de Investigación e Informes de Amenazas en Bitdefender: "Los cracks existen desde la aparición del software comercial. Son pequeñas aplicaciones, fáciles de usar, que están disponibles en sitios web especializados. Su instalación permite a los usuarios eliminar o desactivar algunas funciones de las aplicaciones comerciales con el objetivo de poder utilizarlas sin tener que pagar por ellas. Esta actividad, además de implicaciones legales por el uso de software sin autorización del propietario, presenta también graves riesgos de seguridad".

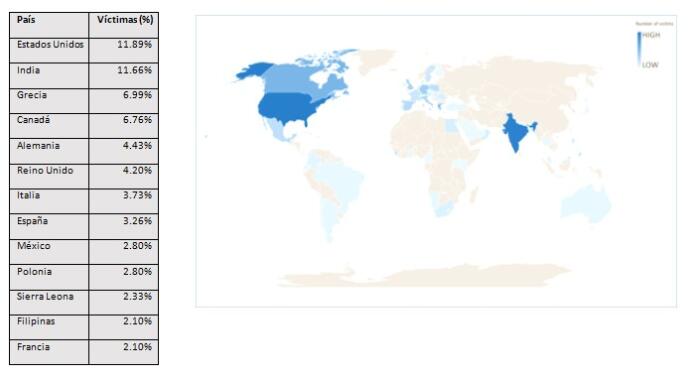

Distribución geográfica de estos ciberataques

En un comunicado, Bitdefender ha explicado que el origen de este anuncio está en el descubrimiento reciente por parte de sus analistas "de una serie de ataques que aprovechan los cracks de herramientas ofimáticas y de edición de imágenes para instalar un malware de puerta trasera que consigue comprometer PCs, robar carteras de criptomonedas y exfiltrar datos a través de la red TOR".

En esta investigación, que se ha realizado a nivel global, España se sitúa como el octavo país del mundo más afectado por esta práctica, acaparando el 3,2% de las víctimas totales, mientras que los países más perjudicados son Estados Unidos (11,9%) e India (11,6%).

Más concretamente, en este estudio se ha demostrado cómo:

- Se instala un malware de puerta trasera mediante el cual el ciberdelincuente consigue el control total del dispositivo, por lo que puede robar contraseñas, archivos locales, PINs o cualquier otra credencial.

- Es posible robar billeteras de Monero. Si el atacante identifica una cartera de Monero almacenada en el dispositivo, podrá robarla, junto con todas sus criptomonedas.

- Los perfiles del navegador Firefox pueden ser pirateados, lo que permite hacerse con contraseñas de inicio de sesión almacenadas, historial de navegación, marcadores y cookies de sesión. Con respecto a estas últimas, Bitdefender recuerda que a través de las cookies de sesión es posible acceder a distintos servicios sin necesidad de contraseñas o de autenticaciones de doble factor (2FA).

- Este tipo de ataque está activo desde la segunda mitad de 2018.

Cómo se utilizan los cracks de las aplicaciones para el robo de datos y criptomonedas

Los expertos de la firma de ciberseguridad han explicado que una vez ejecutado, el crack suelta una instancia de ncat.exe (una herramienta legítima para enviar datos sin procesar a través de la red), así como un proxy TOR. Además, se coloca también en el disco un archivo batch que contiene la línea de comandos para el componente Ncat y que recorre los puertos 8000 a 9000 sobre un dominio .onion. Estas herramientas trabajan juntas para crear una puerta trasera que se comunica con el centro de comando y control a través de TOR. El crack crea mecanismos de persistencia para el archivo proxy TOR y el binario Ncat en la máquina con un servicio y una tarea programada que se ejecuta cada 45 minutos, respectivamente.

Esta investigación también revela que, con toda probabilidad, no se envían solicitudes a las víctimas de forma automatizada, sino que la puerta trasera es utilizada de forma interactiva por un operador humano. Los atacantes consiguen un control total del sistema, pueden adaptar las campañas en función de sus intereses puntuales y algunas de las acciones que se han observado son:

- Exfiltración de archivos. Ncat puede recibir archivos locales para enviarlos a través de TOR a los centros de comando y control.

- Ejecución del cliente BitTorrent. Es probable que los atacantes utilicen clientes BitTorrent para exfiltrar datos.

- Apagado del firewall en preparación para la exfiltración de datos.

- Robo de los datos del perfil del navegador Firefox (historial, credenciales y cookies de sesión). Antes de la exfiltración, los atacantes archivan la carpeta del perfil con 7zip para generar un archivo que contenga todo.

- Robo de billeteras Monero a través del cliente CLI legítimo 'monero-wallet-cli.exe'.