El grupo de ciberdelincuentes TA453, también conocido como Charming Kitten y vinculado al Gobierno iraní y a los intereses de la Guardia Republicana Islámica de Irán (IRGC), ha llevado a cabo una de sus campañas de phishing más sofisticadas, según ha revelado una nueva investigación de la compañía de ciberseguridad Proofpoint.

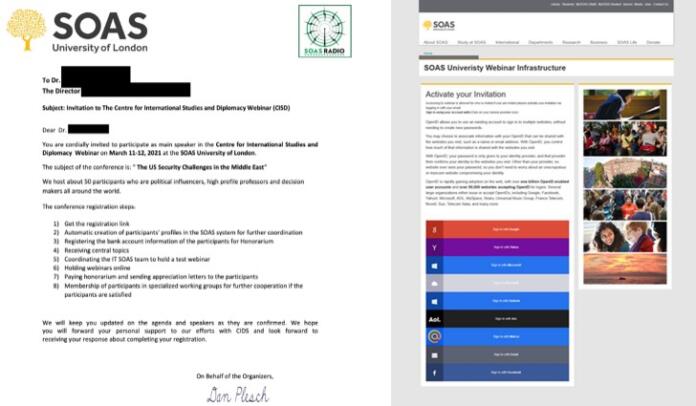

En esta operación, denominada SpoofedScholars, los atacantes han estado, desde por lo menos el pasado mes de enero, haciéndose pasar por académicos británicos de la Escuela de Estudios Orientales y Africanos (SOAS) de la Universidad de Londres para intentar robar información sensible y confidencial. Y, para aumentar sus posibilidades de éxito, piratearon una web legítima de dicha institución, crearon páginas de recolección de credenciales disfrazadas de enlaces de registro y entablaron conversación con sus potenciales víctimas hasta el punto de que, en algunos casos, incluso se ofrecieron a hablar por videoconferencia.

Los objetivos de "SpoofedScholars"

De acuerdo a la investigación de Proofpoint, esta campaña ha tenido como objetivo a expertos en asuntos de Oriente Medio, a profesores sénior de instituciones académicas reconocidas y a periodistas especializados en la cobertura de Oriente Medio.

"Estos colectivos tienen constantemente información de interés para el gobierno iraní, que incluye, entre otros, información sobre política exterior, conocimientos sobre los movimientos disidentes iraníes y comprensión de las negociaciones nucleares de EE. UU., y la mayoría de los objetivos identificados han sido previamente atacados por TA453. La segmentación pareció ser muy selectiva, dirigiéndose a menos de diez organizaciones, según los datos de Proofpoint".

Así se dirigían a sus objetivos

Siguiendo siempre la información de Proofpoint, los ciberdelincuentes solían entablar conversaciones largas y muy detalladas con sus objetivos antes de pasar a la siguiente etapa de la cadena de ataque.

"Una vez que establecía la conversación, TA453 enviaba un 'enlace de registro' a un sitio web legítimo pero comprometido, que pertenece a la radio SOAS de la Universidad de Londres. El sitio comprometido se configuró para capturar una variedad de credenciales. Es de destacar que TA453 también apuntó a las cuentas de correo electrónico personales de al menos uno de sus objetivos. En correos electrónicos de phishing posteriores, TA453 cambió sus tácticas y comenzó a entregar el enlace de registro antes de establecer lazos con el objetivo, sin requerir una conversación extensa", indica la firma de ciberseguridad.

Uno de los e-mails maliciosos de esta campaña de TA453

Uno de los correos electrónicos enviados por este grupo de hackers iraníes y analizado por Proofpoint provenía supuestamente de "Dr. Hanns Bjoern Kendel, investigador y profesor sénior de la Universidad SOAS de Londres". Se enviaba desde una dirección de gmail y utilizaba como señuelo una invitación a una supuesta conferencia online sobre los retos de seguridad entre Estados Unidos y Oriente Medio. TA453 marcaba un plazo para activarla y, una vez cumplido, proporcionaba un enlace personalizado a la víctima que redirigía a la web pirateada del SOAS. Aquí, se ofrece a los usuarios iniciar sesión con los proveedores de correo electrónico Google, Yahoo, Microsoft, iCloud, Outlook, AOL, mail.ru, Email y Facebook, y, si caen en la trampa y lo hacen, los hackers podrían robar sus nombres de usuario y sus contraseñas.

Además, Proofpoint apunta que en los correos electrónicos, los ciberdelincuentes demostraban un nivel de inglés aceptable y su disposición de contactar con la víctima en tiempo real por teléfono, posiblemente para distribuir malware o realizar ataques de phishing adicionales, o bien por videoconferencia compartiendo solo audio.

"Hanns Kendel no fue el único erudito de SOAS engañado por TA453 durante la Operación SpoofedScholars. Meses después, TA453 comenzó a suplantar a Tolga Sinmazdemir, otro individuo asociado con SOAS. Estos correos electrónicos solicitaban contribuciones a una 'Conferencia DIPS' y probablemente hubieran seguido una cadena de infección similar a la mencionada anteriormente. A mediados de mayo, TA453 regresó, usando un correo electrónico diferente (hanse.kendel4 [@] gmail.com) para reclutar para un seminario web", señala la compañía.

TA453 seguirá innovando y suplantando a académicos

Proofpoint sentencia su investigación con la esta conclusión, en la que prevé que el grupo de hackers iraní TA453 va a seguir innovando y suplantando a académicos de todo el mundo para seguir recopilando información confidencial en apoyo a los intereses del gobierno iraní.

"TA453 obtuvo acceso ilegalmente a un sitio web perteneciente a una institución académica de clase mundial para aprovechar la infraestructura comprometida para recolectar las credenciales de sus objetivos previstos. El uso de infraestructura legítima, pero comprometida, representa un aumento en la sofisticación de TA453 y es casi seguro que se verá reflejado en campañas futuras. TA453 continúa iterando, innovando y recolectando en apoyo de las prioridades de recolección del IRGC. Si bien algunos de los selectores identificados ya no parecen estar activos en las operaciones de TA453, Proofpoint evalúa con alta confianza que TA453 continuará engañando a académicos de todo el mundo en apoyo de las operaciones de recopilación de inteligencia de TA453 en apoyo de los intereses del gobierno iraní".