ESET alerta acerca de dos nuevas campañas de Agent Tesla que de nuevo podrían representar una amenaza en forma de timo para los usuarios españoles. Y es que, a la hora de extender sus amenazas, es muy habitual que los delincuentes reutilicen técnicas que les han dado buenos resultados en operaciones de estafas que se propagan por mensajes de texto o email.

En el caso de las Notificaciones de Entrega, con frecuencia los delincuentes usan una y otra vez plantillas de correo con el fin de engañar a los receptores y de conseguir que pulsen sobre los enlaces incluidos o que descarguen y ejecuten los ficheros adjuntos.

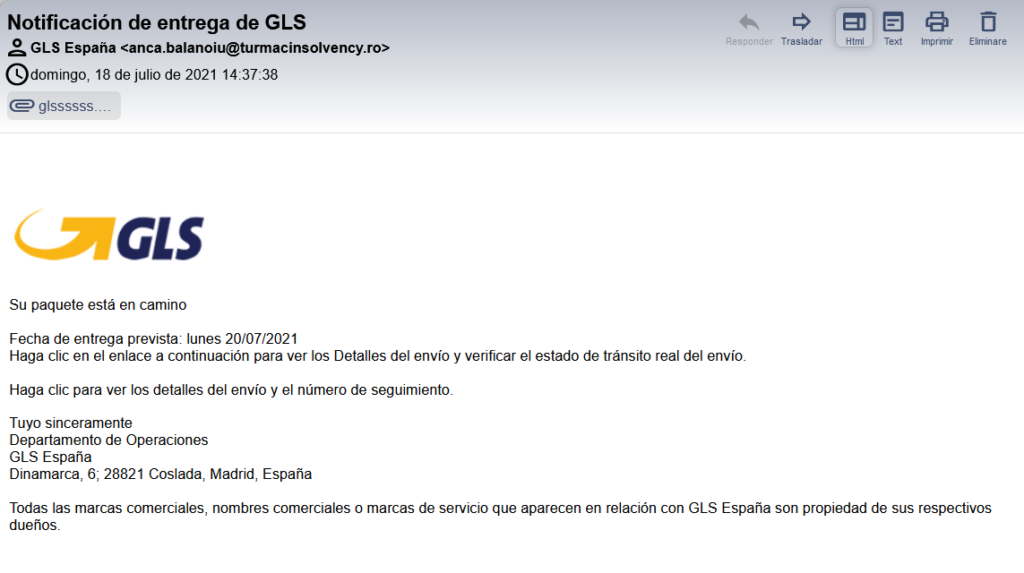

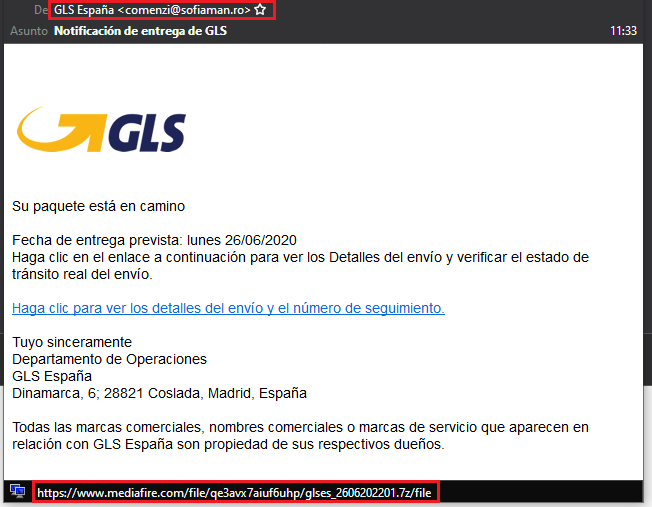

Normalmente, las mismas plantillas "circulan" por la red durante semanas o meses hasta que pierden efectividad o son detectadas. Sin embargo, los investigadores alertan de un nuevo método de divulgación para estafar de Agent Tesla, un malware especializado en el robo de información. El investigador Germán Fernández, alerta sobre un correo suplantando a la empresa de logística GLS para propagar una nueva variante de este conocido infostealer.

Como podemos comprobar el cuerpo del mensaje es exactamente igual a uno que la empresa de ciberseguridad ya detectó y analizó a finales de junio de 2020. Los ciberdelincuentes mantienen el mismo cuerpo del mensaje, casi indetectable, solo han cambiado la fecha y la dirección a la que apunta el enlace incluido.

Si observamos los correos con un año de diferencia, comprobamos que ambos teien el mismo remitente con dominio en Rumania.

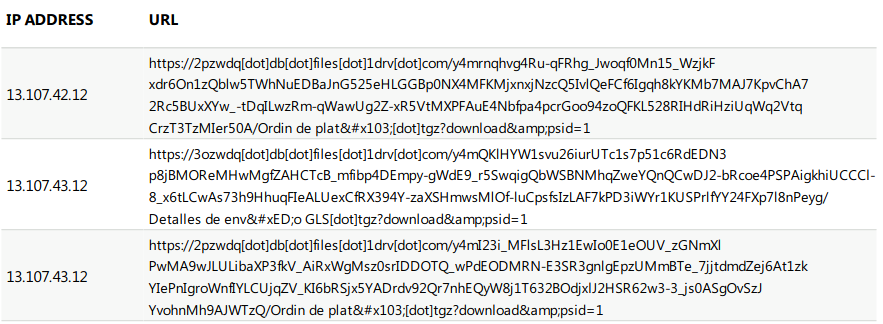

El investigador Germán Fernández nos da otra clave para detectar a los ciberestafadores: las direcciones donde se han encontrado ficheros similares, y así ESET muestra cómo los delincuentes siguen alojándolos en servicios en la nube como OneDrive de Microsoft, además de utilizar otros nombres para el fichero malicioso.

Este dato podría indicar, según esta empresa, que también se estén utilizando otras campañas con otros asuntos para propagar esta amenaza.

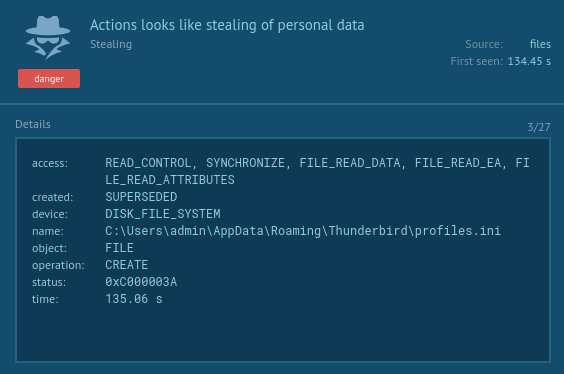

Al analizar el comportamiento del malware contenido dentro del archivo “Detalles de envío GLS.exe”, se comprueba cómo habitualmente en Agent Tesla y otras herramientas de control remoto (RATs por sus siglas en inglés), su finalidad es el robo de credenciales almacenadas en aplicaciones como Clientes de correo, navegadores de Internet o clientes FTP, entre otros.

Estas prácticas maliciosas no son nuevas, pues se han mantenido durante varios meses, y al revisar las campañas similares analizadas desde 2020, es fácil constatar que los estafadores apenas han realizado cambios en el comportamiento básico de sus amenazas.

Los Justificante de Pago, otra fuente de peligro

Los expertos de ESET nos alertan también de plantillas de pago en nuestros correos, para propagar amenazas como Agent Tesla. La más común detectada ha sido la que simula ser un justificante de pago emitido por una empresa que, muchas veces, suele ser un cliente o proveedor de la empresa que recibe estos emails, dirigidos normalmente a los departamentos de administración.

Los mensajes suelen ser bastante escuetos y solo indican al usuario que lo recibe que se adjunta un justificante de pago y se muestra lo que parece ser una imagen con dicho justificante.

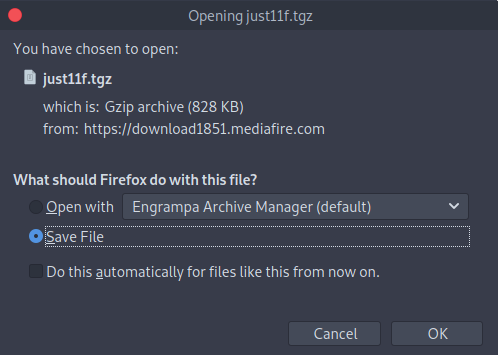

Sin embargo, esta imagen contiene un enlace que redirige al usuario a la descarga de un archivo comprimido de nombre “just11f.tgz” que, a su vez, contiene el archivo “just11f.exe”, responsable de la infección.

Una vez más, la finalidad es el robo de credenciales almacenadas en aplicaciones del sistema.

El impacto de estas campañas es aún menor que muchas detecciones, pero atención porque están dirigidas a los usuarios españoles. Si las campañas continúan activas, el número de detecciones de Agent Tesla podría incrementarse en nuestro país.