El cibercrimen no se detiene y el ingenio de los ciberdelincuentes se supera un año más, haciendo uso de avanzadas tecnologías y nuevas herramientas para su difusión. El 2019 ha sido un año convulso en materia de ciberseguridad, prevención de ciberataques y protección de los sistemas informáticos de todo tipo de organizaciones, tanto de naturaleza pública como privada. A pesar de la profesionalización en las técnicas, tácticas y procedimientos utilizados por los black hat, estos intangibles han precipitado un cambio de paradigma - cada vez más acuciante - en el seno de las organizaciones relacionado con la concienciación.

Según el informe The Global Risks Report 2019, informe publicado anualmente por el World Economic Forum, el fraude y robo masivo de datos se sitúa en la cuarta posición de riesgos globales por probabilidad en un horizonte de 10 años, y los ciberataques en la quinta. Como comparación, en la edición del año 2011 del mismo informe, los “datos online y la seguridad de la información” quedaban en una posición muy distante de la actual.

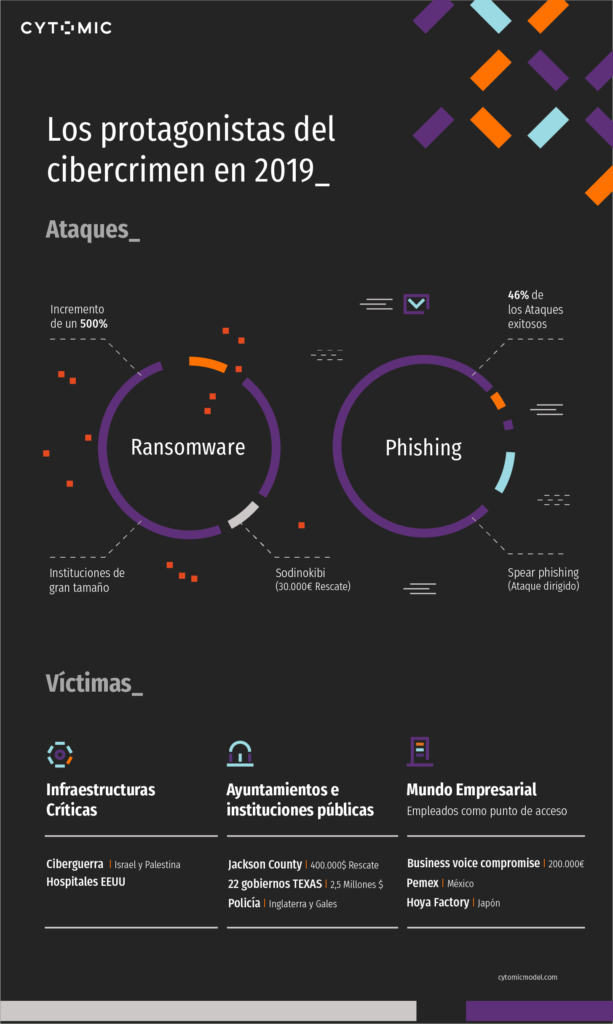

Durante los últimos doce meses se han registrado trestipos de cibercrímenes especialmente activos y que han ocasionado daños económicos,reputacionales, operativos y de pérdida de información privada y valiosa:

1.- Ransomware

Un año más, el ransomware sigue siendo una de las tácticas de ataque más comunes en todo el mundo. Su evolución es larga y constante, con muchas variantes que llegan año tras año. Las estadísticas hablan por sí solas: los ataques de ransomware se han disparado un 500% en 2019 desde el año pasado en este mismo periodo.

Este incremento lo hemos visto, sin ir más lejos, en varias ciudades de Estados Unidos, donde acabó provocando un colapso en los sistemas informáticos de los ayuntamientos, así como la suspensión de servicios públicos esenciales en el día a día de dichas ciudades y en el trabajo interno de las diversas administraciones locales. Y tras esta primera oleada, que tuvo como foco a las administraciones públicas de Estados Unidos, en los últimos meses las víctimas del ransomware han sido principalmente ayuntamientos e instituciones públicas europeas.

En España, los primeros indicios llegaron desde Euskadi, donde se registraron al menos cuatro denuncias por presuntos delitos de ciberseguridad. Se alertó entonces de una campaña de envíos masivos de correos electrónicos con malware adjuntos. Pero ya varias entidades gubernamentales habían sido afectadas. En Zaragoza, el ransomware, llamado sodinokibi, secuestró los servidores de Imefez (Instituto Municipal de Empleo y Fomento Empresarial), dejando a unos 70 empleados sin poder realizar sus funciones. Los ciberatacantes pedían un rescate de 30.000€.

Pero no son los únicos ejemplos. También hemos visto casos similares en empresas puramente industriales, como la japonesa Hoya Factory, que tuvo que paralizar sus sistemas de producción ante la pérdida, entre otras cosas, de las credenciales necesarias para asegurar su correcto funcionamiento.

En muchos de estos incidentes, las víctimas guardan algo en común: se trata de instituciones de gran tamaño, con lo que los ciberdelincuentes tienen la esperanza de que paguen el rescate para recuperar la normalidad. Esto ha hecho que el ransomware sea una de las mayores preocupaciones de las grandes empresas, que además ven cómo una parte significativa de los ciberataques que sufren se enmarcan dentro de la táctica Living off the Land (LotL), que recurren a herramientas confiables del sistema para no ser detectados[MZR1] .

2.- Phishing

Pese a su antigüedad y a la creciente concienciacióndentro de las compañías, el phishing es la técnica tras el origen de muchosciberataques, abordando al que es, en muchas ocasiones, el eslabón más débil enla cadena de custodia de la ciberseguridad: el propio empleado.

Si en 2014 esta forma de ciberataque cobró resonanciatras el robo de 80 millones de cuentasbancarias a JP Morgan, en 2019 ha seguido muyactiva. Así lo revelan los encuestados del informe Digital transformation and itsimpact on cybersecurity de RSM, según los cuales el 46% de los ciberataques que culminaron con éxito seejecutaron a través de phishing dirigido a empleados.

Frente al phishing tradicional, este 2019 ha cobrado fuerza una tipología más elaborada: el spear phishing, un ciberataque totalmente dirigido en el que el profesional recibe un correo electrónico aparentemente remitido por un superior o un compañero confiable para que realice una determinada acción. Pero hemos visto también cómo para suplantar a un jefe ya ni siquiera es necesario un email: el pasado mes de agosto, el CEO de una firma británica creyó estar hablando con un superior de la matriz alemana de la empresa (su voz fue simulada mediante inteligencia artificial) y cumplió con la orden de transferir más de 200.000 euros[MZR2] .

3.- Infraestructurascríticas

Es uno de los ciberataques con consecuencias másgraves y su incidencia sigue siendo relevante. Estos objetivos físicos nosiempre son el blanco de los ciberdelincuentes habituales, pero en el ámbito dela ciberguerra el hecho de poder sabotear infraestructuras de esta índole de un“enemigo” de forma remota es algo tan valioso que, sin duda, los servicios deinteligencia de las naciones más poderosas del mundo tratarán de conseguir.

Los ataques a infraestructuras críticas no son nuevos,como demostraron Estados Unidos e Israel con Stuxnet y la vulneración del suministro de1.000 centrifugadores de una planta nuclearde Irán, pero en 2019 ha tenido nuevos ejemplos. Es el caso de varios hospitales de EstadosUnidos, que tuvieron que detener todas sus operacionesy tránsitos sanitarios ante un ciberataque, o el de las luchas cibernéticas entre Israel yPalestina.

Los ciberataques a infraestructuras críticasrepresentan una amenaza de primer orden para los estados por dos motivosprincipales: en primer lugar, porque pueden anular o al menos interrumpir unos servicios públicos (suministroeléctrico, sanidad, burocracia…) que resultan fundamentales para su correctofuncionamiento; y en segundo, porque como hemos comentado, sumergen a muchospaíses en un estado constante de ciberguerra para proteger su ciberseguridad, su integridad y sus servicios.[MZR3]

Confianza cero, como única solución

Los ciberataques pueden recurrir a una infinidad de tácticas, técnicas, procedimientos. Losobjetivos son múltiples y variados, con lo que la única forma de que las organizaciones puedan prevenirlos es adoptando una política de confianza cero ante cualquier tipo de proceso ejecutado en el sistema informático.

Desde Cytomic ofrecemos un modelo basado en dicha política hacia aplicaciones o ejecutables desconocidos, denegando por defecto su ejecución hasta que hayan sido verificados, en su caso, como aplicaciones confiables. Este modelo ha probado ser el más efectivo hasta la fecha para prevenir infecciones por malware. Además, nuestra monitorización continua de la actividad en los endpoints permite detectar situaciones anómalas y actuar ante ellas.

Es fundamental que las organizaciones sean conscientes de que las amenazas pueden adoptar múltiples formas, por lo que no se trata de diseñar vectores de defensa para una amenaza concreta, sino de contar con una estrategia integral que sea capaz de analizar todos los procesos ejecutados en el sistema y actuar antes de que cualquier posible vulnerabilidad se manifieste.