La Guardia Civil, en el marco de la operación 'Recolector', ha anunciado la desarticulación de una organización criminal internacional dedicada a la comisión de delitos vinculados con el fraude informático.

Se trata de una de los grupos de ciberdelincuentes más importantes a nivel mundial, vinculado a la suplantación de identidad, las estafas masivas con tarjetas de crédito usurpadas y la difusión de malware.

La operación ha implicado la detención de once personas en España y Chile y la investigación de otras veinte. Para ello, se han llevado a cabo dos registros domiciliarios en Cádiz y Málaga junto a otros dos practicados en Chile en colaboración con las autoridades del país.

En ello se ha incautado documentación relacionada con credenciales de pago usurpadas, dispositivos de almacenamiento electrónico, dispositivos tecnológicos para la comisión de los hechos delictivos, además de criptomonedas.

El entramado estaba perfectamente organizado y estructurado, con miembros ubicados en España, EE.UU, México, Chile, Venezuela, Perú, Marruecos y República Checa.

Los detenidos están acusados de supuestos delitos de estafa agravada, pertenencia a organización criminal, usurpación de identidad y falsedad documental, entre otros, según informa La Guardia Civil en un comunicado de prensa. Al colectivo se le imputan más de 2.500 hechos delictivos con más de 3000 organizaciones afectadas a nivel nacional y un perjuicio patrimonial estimado cercano al millón de euros.

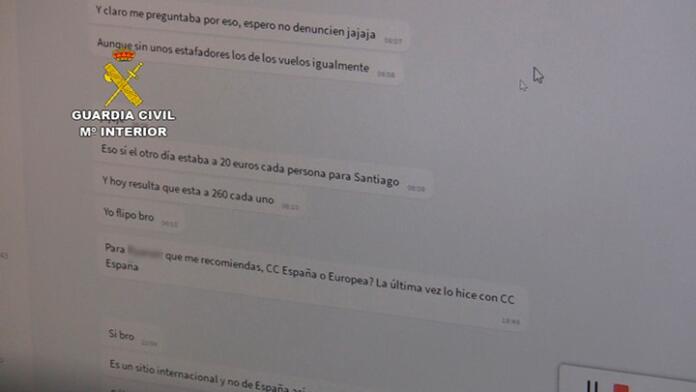

El entramado estaba dedicado sobre todo al 'carding', es decir, a la obtención ilícita de datos relacionados con credenciales de pago, principalmente tarjetas de crédito. La finalidad era su explotación inmediata en tiendas de e-commerce y su venta en foros de Dark Web y a través de una conocida app de mensajería instantánea.

La banda internacional especializada en fraude informáticoy robo de credenciales de tarjetas de crédito disponía de bots que automatizaban las compras e impedían que las víctimas tuvieran tiempo para cancelarlas o avisar al banco

El grupo operaba a través de phising, suplantando sitios web reales pertenecientes a entidades bancarias nacionales e internacionales y de conocidas empresas de servicios de contenidos en multimedia en streaming, para así obtener los datos de las víctimas.

Para ello usaban tipos de malware como el troyano bancario Zeus y TinyBanker, keyloggers, herramientas para ataques de denegación de servicio, bots, redes botnet, y diversos tipos de ransomware que tenían a su alcance.

Para captar a sus víctimas también realizaban campañas de publicidad en sitios de buscadores y redes sociales segmentándolas por edad, ubicación y otros parámetros para llegar a personas más vulnerables.

Además, contaban con bots para para automatizar el proceso de compras en plataformas online y así de esta manera conseguir que las víctimas no dispusieran de tiempo suficiente para cancelar la tarjeta ni avisar a la entidad bancaria.

La organización había obtenido datos de más de 42.000 tarjetas de crédito que llegaron a usar en 47 países de todo el mundo, principalmente en EE.UU y la Unión Europea. La operación de la Guardia Civil también ha permitido identificar y cerrar grupos de la citada app de mensajeria dedicados al carding, algunos con más de 100.000 miembros que realizaban la compraventa de credenciales de pago de tarjetas de crédito.