Expertos en ciberseguridad han identificado un nuevo ataque de ransomware que utiliza VBScript y BitLocker de Microsoft para cifrar datos corporativos de las víctimas y eliminar las opciones de recuperación, evitando que los archivos sean restaurados y, por tanto, quedando inservibles definitivamente.

BitLocker es un sistema de seguridad de Windows que permite cifrar datos para evitar las amenazas de ciberdelincuentes de robos de datos o exponer información robada. Aunque es una tecnología que utiliza Microsoft para evitar posibles riesgos, un grupo de ciberdelincuentes la está utilizándolo a su favor para atacar a empresas de fabricación de acero y vacunas, así como a una entidad gubernamental.

Se trata del ciberataque denominado 'ShrinkLocker', un ransomware que se basa en el uso del lenguaje de programación para automatizar tareas en ordenadores Windows, VBScript, con el que consiguen habilitar las funciones de BitLocker y cifrar datos corporativos.

Así lo ha compartido el equipo de la compañía de ciberseguridad Kaspersky Global Emergency Response, quien ha señalado que este ransomware crea un script malicioso con características "no reportadas anteriormente para maximizar el daño del ataque".

En concreto, los investigadores han señalado que una de las novedades de este ataque es que los actores maliciosos han conseguido que el script verifique la versión de Windows del dispositivo en cuestión y, es gracias a ello que se consigue manejar BitLocker para cifrar datos.

El modus operandi de este tipo de ransomware, en caso de que la versión del sistema operativo sea adecuada para el ataque, es que el script consiga "alterar la configuración de arranque" e intente cifrar los discos completos del dispositivo utilizando BitLocker.

Tras ello, establece una nueva aparición de arranque en la que se configura una sección separada en la unidad del ordenador que contiene los archivos para arrancar el sistema operativo. De esta forma, se bloquea el acceso a los datos que habían quedado cifrados.

Además, los atacantes también eliminan los protectores utilizados para asegurar la clave de cifrado de BitLocker, lo que se traduce en que la víctima no puede recuperar los datos que han sido cifrados, quedando inaccesibles.

Después, el script envía información sobre el sistema y la clave de cifrado generada en el ordenador comprometido a los actores maliciosos, que reciben la información y hacen uso de ella. Además, borran los registros y los archivos que puedan servir para identificar a los atacantes en una posterior investigación.

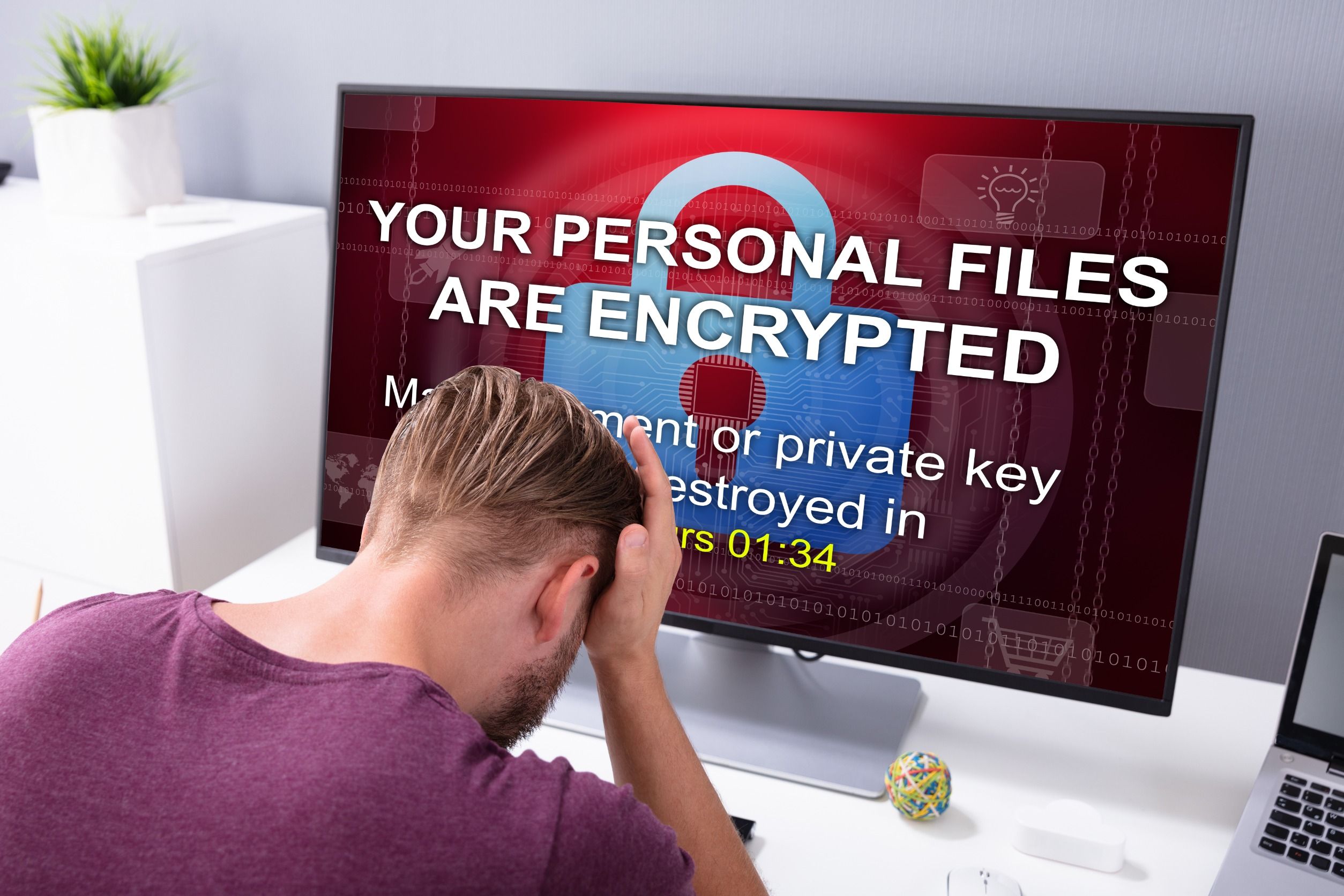

Finalmente, el malware fuerza un apagado del sistema y muestra un mensaje en pantalla que manifiesta que "No hay más opciones de recuperación de BitLocker en tu PC", por lo que la víctima pierde definitivamente todos los datos y documentos cifrados.

De esta forma, los investigadores han puntualizado que el script puede infectar sistemas nuevos y heredados hasta Windows Server 2008.

"Lo más preocupante de este caso es que BitLocker, diseñado originalmente para mitigar los riesgos de robo o exposición de datos, ha sido reutilizado por adversarios con fines maliciosos. Es una cruel ironía que una medida de seguridad haya sido convertida en un arma de esta manera", ha sentenciado al respecto el especialista del equipo Kaspersky Global Emergency Response, Cristian Souza.

Siguiendo esta línea, ha señalado la importancia de que las compañías con BitLocker utilicen contraseñas y un almacenamiento seguro de las claves de recuperación. Igualmente, ha reiterado que las copias de seguridad periódicas, sin conexión y comprobadas, también son "salvaguardas esenciales".

Además de todo ello, los expertos de Kaspersky también han puntualizado la importancia de utilizar un software robusto y configurado correctamente para detectar amenazas de este tipo, así como de limitar los privilegios de los usuarios, para evitar la habilitación no autorizada de funciones de cifrado o similares.

Igualmente, se ha de activar el registro y monitorización del tráfico de red, ya que, según han dicho, los sistemas infectados pueden transmitir contraseñas o claves a dominios de los atacantes. Finalmente, ha recomendado supervisar elementos de ejecución de VBScript y PowerShell, guardando scripts y comandos registrados en un repositorio externo.