Hace poco más de un mes advertíamos que los usuarios de Facebook estaban siendo objetivo de una campaña que buscaba que se descargasen versiones de escritorio supuestamente oficiales de populares servicios de IA, pero que en realidad escondían malware especializado en el robo de información, lo que se conoce como infostaler. Según señalamos, uno de los casos de mayor alcance fue el de una página de Facebook que se hacía pasar por Midjourney, la cual llegó a contar con 1,2 millones de seguidores en menos de un año, el tiempo que transcurrió hasta que fue cerrada el pasado 8 de marzo.

No obstante, los ciberdelincuentes han vuelto a suplantar a Midjourney en una campaña del mismo estilo que también se difunde a través de una publicación en redes sociales, según ha alertado la compañía de ciberseguridad ESET a través de una publicación compartida en su blog 'Protegerse'.

La publicación, firmada por Josep Albors, director de investigación y concienciación de ESET España, no específica en qué red o redes sociales han detectado esta campaña, pero explica detalladamente en qué consiste. Según indica, las publicaciones en redes sociales se utilizan como gancho para atraer la atención de los usuarios e incitarles a pulsar un enlace que les redirige a una página web fraudulenta que simula ser la oficial de Midjourney.

Esta página web ofrece la descarga de un ejecutable para, supuestamente, instalar esta herramienta de IA, que permite crear imágenes a partir de mensajes de texto. Sin embargo, el fichero ejecutable oculta nuevamente un infostealer que infecta los dispositivos, dando acceso a los atacantes a una amplia información, desde contraseñas almacenadas en aplicaciones del sistema hasta datos bancarios pasando por el historial de navegación.

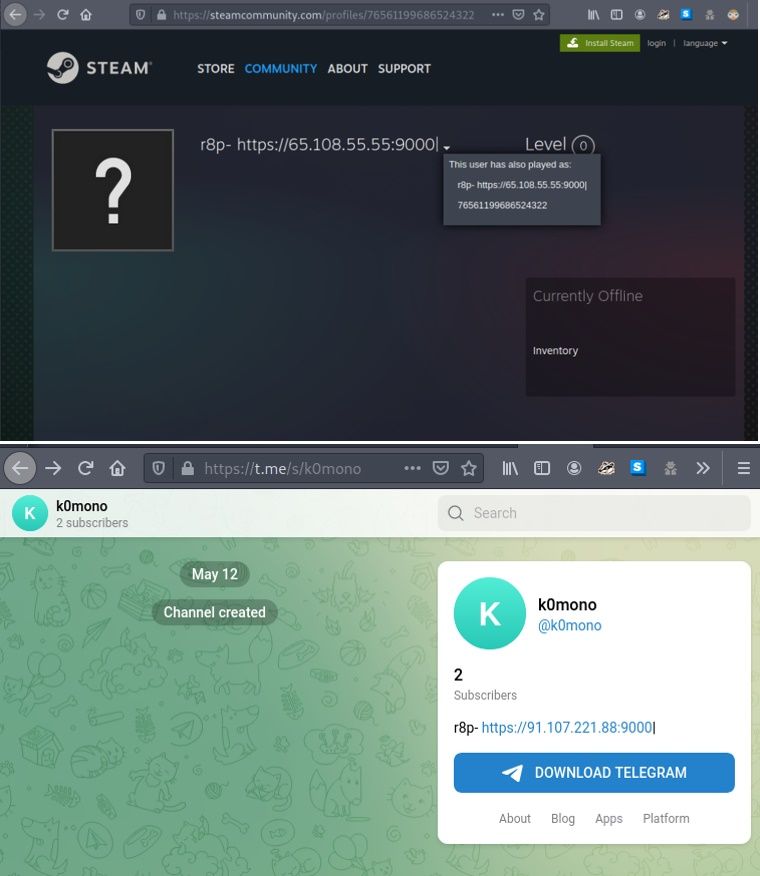

"Toda esta información recopilada por el spyware se puede enviar de vuelta a los delincuentes de varias formas, y en el caso del malware que nos ocupa vemos cómo utilizan hasta tres servidores de mando y control (C2). Esto incluye un servidor controlado por los atacantes, un perfil en la plataforma de distribución de videojuegos Steam y, por último, un canal de Telegram", subraya Albors.

Según precisa, el malware utilizado en esta campaña se conoce como 'Vidar', un infostealer que lleva varios años existiendo y que es un fork o derivado de un malware anterior denominado 'Arkai', lo que pone de manifiesto que "el mundo del malware está en constante evolución y que los delincuentes saben adaptarse a las necesidades de sus clientes cibercriminales y evolucionar para que todo resulte más fácil de utilizar y, a la vez, siga siendo efectivo".

Se basa en el modelo Malware-as-a-Service

El experto en ciberseguridad de ESET sostiene que este tipo de campañas se basan en el Malware-as-a-Service (MaaS), un modelo de negocio ilícito en el que los piratas informáticos desarrollan los ejecutables maliciosos, diseñan las web fraudulentas o preparan los anuncios en redes sociales, y venden todo esto en forma de pack, "normalmente a aprendices de ciberdelincuentes por un módico precio".

Una señal que denota que se trata de una campaña basada en este modelo de ciberdelincuencia es que la web falsa de Midjourney que ofrece a los usuarios poder conseguir su instalador anuncia la descarga de la herramienta en su versión para macOS, aunque en realidad es que es un fichero EXE para sistemas operativos Windows, por lo que probablemente los ciberdelincuentes hayan comprado el pack y no se han molestado en ajustar la plantilla.

El uso de Telegram y Steam como centros de mando y control

Los investigadores de la compañía de ciberseguridad también han analizado cómo se utilizan Telegram y Steam como centros de mando y control (C2) para recopilar la información recopilada por el infostealer.

En esta línea, Albors explica que tanto el canal de Telegram como el perfil de usuario en Steam que empleaban los ciberdelincuentes usaban un patrón recurrente, en el que permanecía el nombre aleatorio del usuario y solo cambiaba la dirección IP, de modo que se puede modificar fácilmente el servidor de mando y control cambiando únicamente la dirección IP a la que se apunta en el nombre del usuario.

"El uso de canales de Telegram como centros de mando y control es algo mucho más habitual por parte de los infostealer para enviar a los delincuentes la información sustraída". "La principal diferencia es que la cuenta de Steam es menos compleja de crear para los atacantes, ya que no requieren de un número de teléfono, pero, aun así, seguimos viendo que Telegram es usado de forma constante para enviar todo tipo de información sustraída a los delincuentes".

Consejos para protegerse de estas campañas

Albors termina su publicación con una conclusión en la que resalta que para evitar ser víctima de este tipo de campañas "es fundamental que nos aseguremos siempre de estar en una web legítima, evitando descargar software de dudosa procedencia y contar con una solución de seguridad que sea capaz de neutralizar las diferentes amenazas que nos podamos encontrar".

"Si además nos preocupamos por permanecer informados acerca de cuáles son las técnicas usadas por los ciberdelincuentes, será más difícil que pasemos a engrosar su lista de víctimas", remata el director de investigación y concienciación de ESET España.