La Agencia de Seguridad de Infraestructura y Ciberseguridad (CISA), el Departamento del Tesoro de los Estados Unidos y el FBI han publicado conjuntamente un aviso sobre ciberseguridad y siete informes de análisis de malware en los que acusa al gobierno de Corea del Norte de la difusión de malware que facilita el robo de criptomonedas.

Las autoridades de EE.UU. han bautizado a este malware como AppleJeus y se refieren a la actividad cibernética maliciosa del gobierno de Corea del Norte como Hidden Cobra.

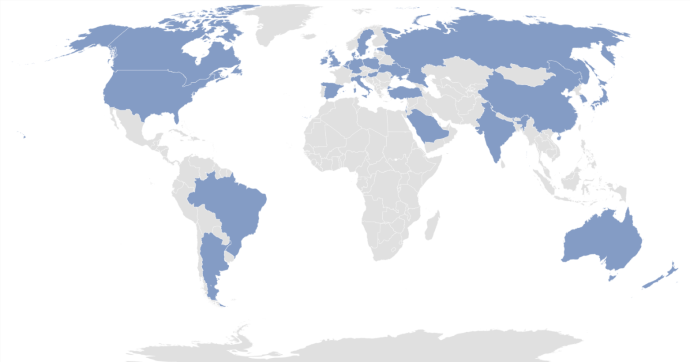

En su aviso conjunto sobre ciberseguridad, los organismos estadounidenses apuntan a Lazarus Group, un actor de amenazas persistentes avanzadas (APT) que señalan está patrocinado por el estado de Corea del Norte. Según indican, se está dirigiendo a individuos y empresas a través de la divulgación de "aplicaciones de comercio de criptomonedas que se han modificado para incluir malware que facilita el robo de criptomonedas". Asimismo, advierten que, solo el año pasado, estos ciberdelincuentes se dirigieron a organizaciones de más de treinta países del mundo, España entre ellos, para intentar robarles criptomonedas.

"Es probable que estos actores vean las aplicaciones modificadas de comercio de criptomonedas como un medio para eludir las sanciones internacionales a Corea del Norte; las aplicaciones les permiten acceder a empresas que realizan transacciones de criptomonedas y roban criptomonedas de las cuentas de las víctimas. Como se destaca en 'FASTCash 2.0: North Korea's BeagleBoyz Robbing Banks' and 'Guidance on the North Korean Cyber Threat', los actores cibernéticos patrocinados por el estado de Corea del Norte están apuntando a los intercambios y cuentas de criptomonedas para robar y lavar cientos de millones de dólares en criptomonedas", exponen.

Corea del Norte utiliza el malware AppleJeus desde 2018

Según este comunicado, Corea del Norte ha utilizado el malware AppleJeus, que se hace pasar por plataformas de comercio de criptomonedas, desde al menos 2018.

"En la mayoría de los casos, la aplicación maliciosa, que se ve en los sistemas operativos Windows y Mac, parece ser de una empresa legítima de comercio de criptomonedas, lo que engaña a las personas para que la descarguen como una aplicación de terceros de un sitio web que parece legítimo. Además de infectar a las víctimas a través de sitios web de apariencia legítima, los actores de HIDDEN COBRA también utilizan técnicas de phishing, redes sociales e ingeniería social para atraer a los usuarios a descargar el malware", explica el texto.

Los organismos de Estados Unidos ofrecen un amplio análisis de AppleJeus y también han publicado siete informes en los que ofrecen detalles técnicos del malware y los IOCs asociados.

- MAR-10322463-1.v1: AppleJeus - Celas Trade Pro

- MAR-10322463-2.v1: AppleJeus - JMT Trading

- MAR-10322463-3.v1: AppleJeus - Union Crypto

- MAR-10322463-4.v1: AppleJeus - Kupay Wallet

- MAR-10322463-5.v1: AppleJeus - CoinGoTrade

- MAR-10322463-6.v1: AppleJeus - Dorusio

- MAR-10322463-7.v1: AppleJeus - Ants2Whale

CISA ha animado a los usuarios y administradores a revisar estos recursos para obtener más información y también ha compartido una recopilación de la actividad maliciosa de Corea del Norte.