La compañía de ciberseguridad Check Point ha alertado de la aparición de una nueva y peligrosa versión de Qbot, el conocido troyano que es capaz de robar información y que se está extendiendo rápidamente, afectando tanto a empresas como a particulares.

Este troyano fue identificado por primera vez en el año 2008 y su función principal es recopilar datos de navegación e información de índole económica, incluidos los datos de la banca online.

Según ha explicado Check Point en un comunicado, sus investigadores han descubierto varias campañas que utilizaban la nueva cepa de Qbot entre marzo y agosto de este año.

En una de ellas, observaron que Qbot estaba siendo distribuido por Emotet, un troyano bancario que puede robar datos espiando el tráfico de la red, y esto les llevó a pensar que Qbot estaba usando nuevas técnicas de distribución de malware, así como una renovada infraestructura de comando y control.

"Esta campaña de distribución de Emotet tuvo un impacto en el 5% de las empresas de todo el mundo en julio de 2020", apunta la compañía.

La nueva versión de Qbot cuenta con nuevas capacidades

Check Point advierte de que la última versión de Qbot ha evolucionado para convertirse en una versión altamente estructurada y de múltiples capas, extendiendo sus capacidades. De acuerdo a sus investigadores, este troyano que roba información se ha convertido en "el equivalente a la navaja suiza del malware" y es capaz de:

- Robar información de los equipos infectados,incluyendo contraseñas, correos electrónicos, números de tarjetas de crédito ymás.

- Instalar otros programas maliciosos en losordenadores infectados, incluyendo programas ransomware.

- Conectarse al ordenador de la víctima (inclusocuando la víctima está conectada) para realizar transacciones bancarias desdesu dirección IP.

- Secuestrar los correos electrónicos de losusuarios desde su cliente de Outlook y usar esos correos para intentar infectarlos PCs de otros usuarios.

Así secuestra Qbot hilos de correos electrónicos

Por otra parte, Qbot también es capaz de secuestrar hilos de correos electrónicos.

"La cadena de infección inicial comienzacon el envío de correos electrónicos especialmente elaborados para las empresaso individuos objetivo. Cada uno de los correos electrónicos contiene una URL deun ZIP con un archivo Visual Basic Script (VBS) malicioso, que contiene códigoque puede ser ejecutado dentro de Windows", comienzaseñalando.

La compañía continua explicando que, una vez que consigue que unequipo se infecte, Qbot activa un "módulocolector de correo electrónico" especial que extrae todos los hilos decorreo electrónico del Outlook de la víctima, y los sube a un servidor remotode código duro.

"Estos correos electrónicos robados se utilizan más tarde para futuras campañas de malware, facilitando el hecho de que los usuarios sean engañados para que hagan clic en los archivos adjuntos infectados, ya que el correo electrónico de spam parece proseguir con una conversación de correo electrónico legítima ya existente", prosigue Check Point.

EEUU, el objetivo número 1 de los ataques Qbot

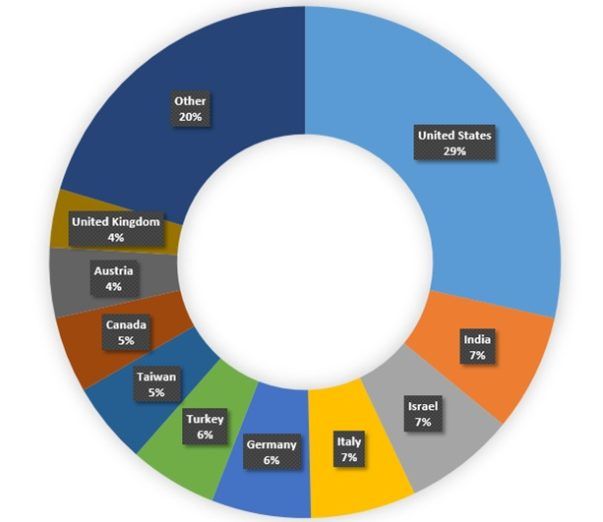

Los investigadores de Check Point también han analizado qué países son las principales víctimas del troyano Qbot y la primera posición la ocupa Estados Unidos al haber sido el objetivo de cerca del 29% de los ataques detectados.

Le siguen India, Israel e Italia, constituyendo cada uno el 7% de todos los ataques respectivamente. "Los ataques se dirigen tanto a empresas como a particulares, con el objetivo de recoger la mayor cantidad posible de datos confidenciales", subraya la compañía.

Recomendaciones para protegerse frente a estos ataques

Para ayudar a las empresas y a los usuarios a protegerse frente a este tipo de ataques de phishing, se recomienda tomar las siguientes medidas:

- Incorporar medidas de seguridad para el correo electrónico: es importante que las organizaciones incorporen siempre una solución de seguridad para el correo electrónico.

- Sospechar: se debe ser cauteloso con los correos electrónicos que contienen archivos adjuntos desconocidos o solicitudes inusuales, incluso si parecen provenir de fuentes de confianza.

- Añadir la verificación: cuando se trate de transferencias bancarias, se debe agregar siempre una segunda verificación, ya sea llamando a la persona que solicitó la transferencia o a la parte receptora.

- Notificar a los partners empresariales: si se ha detectado una violación del correo electrónico en una empresa, también hay que asegurarse de notificarlo a todos los partners; cualquier retraso en la notificación sólo sirve para beneficiar al atacante.