Google ha asegurado que los investigadores de seguridad siguen en el punto de mira de un grupo avanzado de amenazas persistentes (APT) de Corea del Norte que está respaldado por el gobierno de este país.

El Grupo de Análisis de Amenazas (Threat Analysis Group) de la compañía comenzó a rastrear a este grupo APT a finales del pasado año y en enero compartió sus hallazgos hasta ese momento en una publicación de su blog. Estaba escrita por el investigador de Google Adam Weidemann y señalaba que los atacantes utilizaban una técnica de "ingeniería social novedosa" para atraer a los profesionales de seguridad e interactuar con ellos.

Corea del Norte no tardó en negar su implicación en esta campaña, pero Weidemann ha publicado una nueva entrada en el blog de Google en la que asegura que ha continuado activa y que, además, se están preparando para volver a atacar a los investigadores de seguridad.

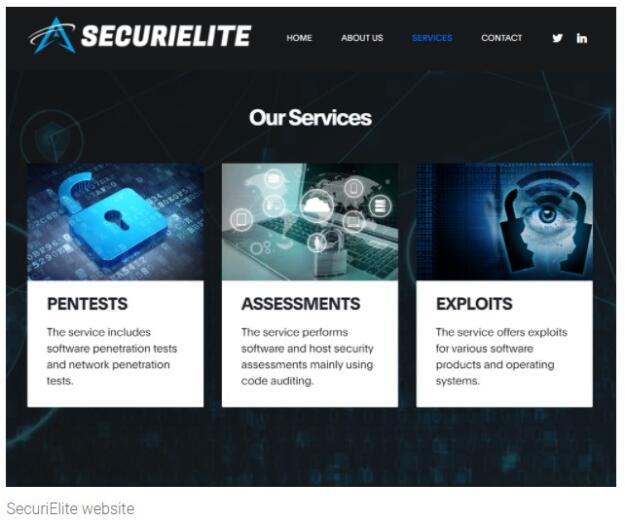

"El 17 de marzo, los mismos actores detrás de esos ataques crearon un nuevo sitio web con perfiles de redes sociales asociados para una empresa falsa llamada 'SecuriElite'. La nueva página web afirma que la empresa es una empresa de seguridad ofensiva ubicada en Turquía que ofrece pentests, evaluaciones de seguridad de software y exploits", indica Weidemann.

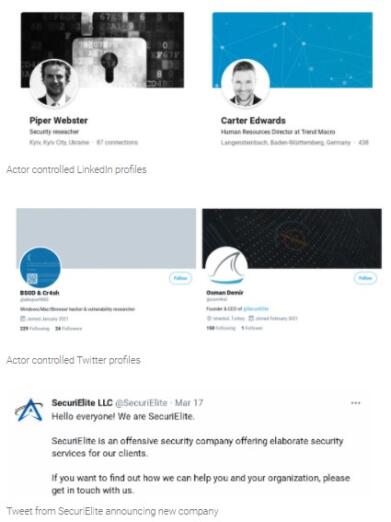

Sin embargo, hay claros indicios de que esta empresa es falsa al igual que su página web y los perfiles de Twitter y LinkedIn que Google ha encontrado con su nombre. Según informa el medio Threat Post, parece que todo es trabajo de Zinc, un grupo APT de Corea del Norte vinculado a Lazarus, otro grupo APT norcoreano de mayor notoriedad.

Otros detalles de la web falsa de "SecuriElite" y de sus perfiles en las redes sociales

Weidemann explica que al igual que los sitios web anteriores que hemos visto configurados por este actor, la web de SecuriElite tiene un enlace a su clave pública PGP en la parte inferior de la página.

"En enero, los investigadores específicos informaron que la clave PGP alojada en el blog del atacante actuó como un señuelo para visitar la web, en la que un exploit del navegador estaba esperando ser activado".

El investigador de Google también se refiere a la actividad que están llevando a cabo los atacantes en los perfiles de las redes sociales asociadas con SecuriElite. "El último lote de perfiles de redes sociales del atacante continúa la tendencia de hacerse pasar por otros investigadores de seguridad interesados en la explotación y la seguridad ofensiva. En LinkedIn, identificamos dos cuentas que se hacen pasar por reclutadores de empresas antivirus y de seguridad".

Además, Weidemann subraya que han informado a las plataformas de todos los perfiles de redes sociales identificados para permitirles tomar las medidas adecuadas y que, aunque no han observado que la web del atacante ofrezca contenido malicioso, la han agregado a Google Safebrowsing como medida de precaución.