Mientras que hace un tiempo la palabra “hacker” solo tenía una connotación negativa y hasta amenazante, hoy sabemos que existen profesionales éticos que utilizan sus conocimientos para mejorar la seguridad y la protección de sistemas o equipos, y no para vulnerarlos. Pero, ¿es posible para una pequeña compañía acceder a estos especialistas?

Recientemente, seis emprendedores españoles idearon “el primer marketplace de ethical hackers del mundo para empresas”, una startup especializada en ciberseguridad ofensiva llamada Zerod, que se propone democratizar los servicios y herramientas de la seguridad informática, haciéndolos accesibles para todo tipo de organizaciones, más allá del tamaño o el presupuesto que tengan, en la que se combinan la asistencia de hackers de élite con la experiencia de consultores especializados y la automatización de herramientas de ciberseguridad.

“Lo que nos impulsó fue que identificamos un vacío en el mundo de la ciberseguridad. A pesar de la creciente importancia de protegerse ante el aumento de amenazas digitales, muchas organizaciones tienen problemas para acceder a servicios de ciberseguridad de calidad, ya sea por su falta de conocimiento específico o los altos costes y disponibilidad limitada de muchas consultoras tradicionales”, señala Víctor Ronco, CEO de Zerod.

En este marketplace, de manera sencilla, las empresas pueden contratar un servicio desintermediado y pruebas de penetración realizadas por hackers éticos, que les permitirán detectar las brechas de seguridad y mitigar la entrada de ciberamenazas. “El cliente nos cuenta cuáles son sus retos en ciberseguridad ofensiva, y sobre esto diseñamos un plan de trabajo personalizado que puede incluir desde la figura de un virtual CISO a un equipo completo de ciberseguridad ofensiva o la incorporación de herramientas de escaneo automatizado. De este modo, trabajamos como una pequeña consultora que da acceso al talento de nuestro marketplace, pero acompañando al cliente en todo momento”, comenta Ronco a Escudo Digital.

La prueba de penetración o pentest consistirá en un ataque contra el sistema, red o aplicación de la empresa realizado por uno de los hackers de Zerod para identificar vulnerabilidades. El objetivo es evaluar la resistencia del software a amenazas reales y proporcionar recomendaciones o soluciones específicas y contundentes para mejorar la seguridad. Esto ayudará a las organizaciones a fortalecer sus defensas y prevenir posibles ataques cibernéticos, robos de datos, malware, ransomware y phishing, entre otros riesgos.

Si bien cada compañía tiene especificidades propias del sector al que pertenece, el CEO de Zerod indica que el punto de partida para una empresa promedio es “hacer una auditoría inicial para conocer el estado actual en materia de ciberseguridad, riesgos, impacto, y a partir de ahí saber y trazar un plan de ciberseguridad. Pero lo más adecuado siempre es proteger primero lo que está expuesto a internet, que es lo que tiene más riesgo de ser atacado y comprometido, no sólo la confidencialidad, integridad y disponibilidad de la compañía, sino también su reputación en el sector. De este modo, abordamos desde aplicativos web que cuenten con procesos de pago o gestionen información sensible, hasta proyectos más complejos que, según la naturaleza de la empresa, su sector y modelo de negocio, puede incluir infraestructura, servicios en cloud, contratos inteligentes o dispositivos IoT”.

Los hackers

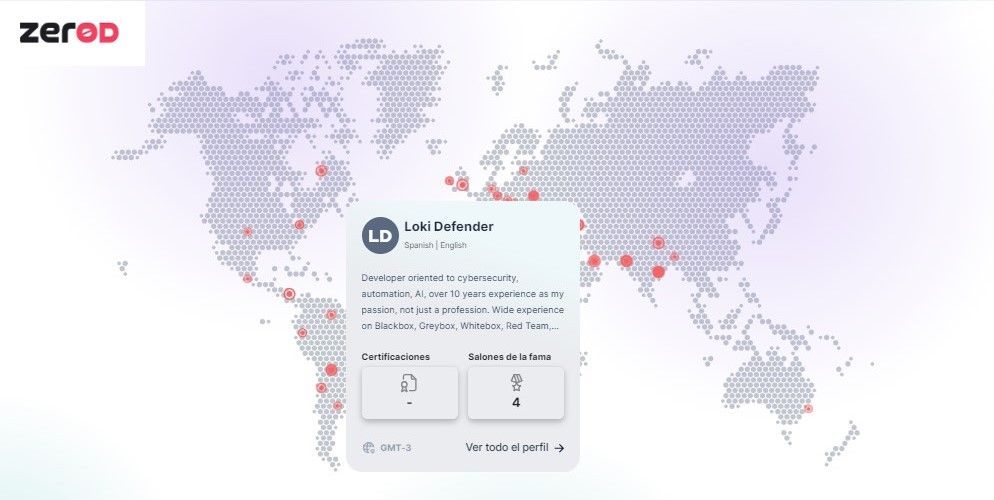

En la plataforma se encuentran más de 150 hackers, de más de 30 nacionalidades diferentes, clasificados por habilidades y experiencia, con perfiles descriptivos y las puntuaciones proporcionadas por los clientes. Las organizaciones puedan elegir al experto que mejor se adapte a sus necesidades de seguridad y al presupuesto que tenga disponible.

La identidad de los hackers de Zerod se mantiene en secreto, porque así lo prefieren muchos de ellos, pero para incorporarse como colaboradores de la plataforma deben poseer más de 5 años de experiencia, certificaciones importantes y credenciales específicas, a la vez que atraviesan un exhaustivo proceso de verificación de personalidad y habilidades.

Una de las pruebas técnicas que deben atravesar es “hackear un asset y luego generar un reporte que debe detallar su metodología, plasmar el nombre de las vulnerabilidades encontradas, descripción de la vulnerabilidad, evidencias de la explotación, cómo remediar estas brechas y referencias externas si son necesarias. Le damos mucha importancia al reporte ya que es lo que recibe el cliente y debe estar lo suficientemente detallado para que se pueda entender la vulnerabilidad y como solucionarla, ya que es ahí cuando realmente se mitiga el riesgo de negocio”, explica Víctor Ronco.

El marketplace

El primer paso será rellenar un formulario para solicitar un análisis de seguridad, que incluirá una prueba de penetración. Se acordarán fechas de inicio, de entrega y las tecnologías a testear, entre otros detalles, y Zerod enviará tres presupuestos en 24 horas, ligados a diferentes hackers. En cuanto el cliente elija y confirme el servicio que desea, el especialista comenzará a hacer pruebas sobre la plataforma indicada.

Luego enviará un informe final con los hallazgos y las posibilidades de solución. Y una vez finalizado el proceso de saneamiento y tomadas las medidas de prevención para proteger los sistemas, el hacker volverá a testear los equipos para garantizar que los riesgos estén eliminados. Además, en el caso de encontrar una vulnerabilidad urgente, será reportada inmediatamente.

La compañía ofrece una opción sin intermediarios para la adquisición de testeos por parte de un hacker ético, pero también cuenta con servicios corporativos de ciberseguridad que realizan pentesting híbridos, que son más complejos, ofrecen herramientas automatizadas como la Dynamic Application Security Testing (DAST), Static Application Security Testing (SAST) y Software Composition Analysis (SCA), a la vez que realizan análisis forense para las organizaciones que han sido víctimas de un ataque, o incluso existe la opción de contratar un experto en seguridad informática, CISO o Chief Information Security Officer de forma externa.