Nobelium, el grupo de ciberdelincuentes vinculado a Rusia y conocido por perpetrar el devastador ataque contra SolarWinds, se está dirigiendo ahora a agencias gubernamentales, ONGs, grupos de expertos y consultores, según ha advertido Microsoft.

La alerta la ha trasladado en una publicación de su blog que lleva la firma de Tom Burt, vicepresidente corporativo de seguridad y confianza del cliente de la compañía. Según comienza indicando, esta semana han observado que Nobelium está llevando a cabo una campaña de phishing que ha tenido como objetivo alrededor de 3.000 cuentas de correo electrónico de más de 150 organizaciones diferentes.

Las víctimas de esta "ola de ataques" se distribuyen en al menos 24 países, aunque la mayoría se encuentra en Estados Unidos. Al menos una cuarta parte de las entidades atacadas se dedican al desarrollo internacional, trabajo humanitario y defensa de derechos humanos. "Estos ataques parecen ser una continuación de los múltiples esfuerzos de Nobelium para atacar a las agencias gubernamentales involucradas en la política exterior como parte de los esfuerzos de recopilación de inteligencia", apunta.

Donald Trump, uno de los ganchos de la campaña de phishing de Nobelium

Siguiendo la información de Tom Burt, Nobelium inició su campaña después de conseguir tomar el control de la cuenta utilizada por la Agencia de los Estados Unidos para el Desarrollo (USAID, por sus siglas en inglés) en la plataforma de marketing por correo electrónico 'Constant Contact'. "A partir de ahí, el actor pudo distribuir correos electrónicos de phishing que parecían auténticos pero que incluían un enlace que, al hacer clic, insertaba un archivo malicioso utilizado para distribuir una puerta trasera que llamamos 'NativeZone'. Esta puerta trasera podría permitir una amplia gama de actividades, desde robar datos hasta infectar otros ordenadores en una red".

El Microsoft Threat Intelligence Center (MSTIC), el centro de inteligencia de amenazas de Microsoft (MSTIC), ha explicado los aspectos técnicos de estos ataques en otra publicación del blog de la compañía. En la misma, señala que comenzaron a rastrear la campaña el pasado mes de enero y que se intensificó el 25 de mayo, cuando Nobelium "aprovechó el servicio legítimo de correo masivo, Constant Contact, para hacerse pasar por una organización de desarrollo con sede en EE. UU. (USAID)y distribuir URL maliciosas a una amplia variedad de organizaciones y verticales de la industria".

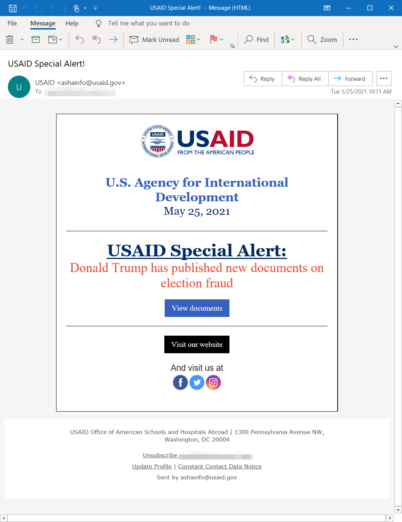

Según indica, solo en la campaña de ese día fue cuando Nobelium intentó atacar a unas 3.000 cuentas de correo electrónico de más de 150 organizaciones. También muestra un ejemplo de los e-mails maliciosos, que se hacen pasar por una "alerta especial" de USAID que no es otra que un enlace a una supuesta publicación por parte de Donald Trump de "nuevos documentos sobre fraude electoral".

La fase final del ataque e importantes anotaciones de Microsoft

Si los usuarios hacen clic en el enlace, terminan siendo redirigidos a la infraestructura controlada por Nobelium y se envía un archivo malicioso al sistema. "La implementación exitosa de estas cargas útiles permite a NOBELIUM lograr un acceso persistente a los sistemas comprometidos. Luego, la ejecución exitosa de estas cargas útiles maliciosas podría permitir que NOBELIUM lleve a cabo objetivos de acción, como el movimiento lateral, la exfiltración de datos y la entrega de malware adicional".

Según Burt, muchos de los correos electrónicos enviados a sus clientes automáticamente y que Windows Defender está bloqueando el malware incluido en este ataque. Además, asegura que están en el proceso de notificárselo a todos los afectados y que no hay razón para pensar que los ataques involucren alguna vulnerabilidad en los productos de Microsoft.

Son unos ataques "notables" por tres motivos

En su publicación, Burt también califica estos ataques de Nobelium como "notables" y lo argumenta dando tres razones.

La primera que, teniendo en cuenta el ataque a Solarwinds, está claro que una de las principales tácticas de Nobelium es obtener acceso a proveedores de tecnologías fiables e infectar a sus clientes. "Al aprovechar las actualizaciones de software y ahora los proveedores de correo electrónico masivo, Nobelium aumenta las posibilidades de daños colaterales en las operaciones de espionaje y socava la confianza en el ecosistema tecnológico".

En segundo lugar, que las actividades de Nobelium, así como de otros grupos de ciberdelincuentes similares, tienden a poner el foco en cuestiones de interés para el país desde el que operan. "Este es otro ejemplo más de cómo los ciberataques se han convertido en la herramienta elegida por un número creciente de estados-nación para lograr una amplia variedad de objetivos políticos, con el foco de estos ataques de Nobelium en organizaciones humanitarias y de derechos humanos".

En tercer lugar, Burt denuncia que los ciberataques de los ataques no se están desacelerando y reclama "reglas claras que gobiernen la conducta del Estado-nación en el ciberespacio y expectativas claras de las consecuencias de la violación de esas reglas".

"Debemos seguir reuniéndonos en torno al progreso logrado por el Llamado de París para la confianza y la seguridad en el ciberespacio, y adoptar más ampliamente las recomendaciones del Cybersecurity Tech Accord y el CyberPeace Institute . Pero necesitamos hacer más. Microsoft continuará trabajando con gobiernos dispuestos y el sector privado para promover la causa de la paz digital", sentencia.

La CISA también ha alertado sobre la nueva campaña de Nobelium

La Agencia de Seguridad de Infraestructura y Ciberseguridad de Estados Unidos (CISA, por sus siglas del inglés) se ha hecho eco de esta información de Microsoft y ha alentado a los usuarios y administradores a revisar la publicación del Centro de Inteligencia de Amenazas de Microsoft y aplicar las mitigaciones necesarias.