Microsoft ha cerrado el año con una denuncia contra un grupo de hackers supuestamente coreanos denominado Thallium. Así lo ha anunciado con una entrada en su blog donde anuncia que ya he emprendido acciones legales contra ellos. Thallium es también conocido comoAPT37 y tendría base en Corea del Norte

Según el comunicado la denuncia fue presentada el pasado 27 de diciembre, y mediante una orden judicial Microsot ha podido tomar el control de cincuenta dominios utilizados por el cibercomando criminnal para llevar a cabo sus operaciones.En el comunicado afirman que "La Unidad de Delitos Digitales (DCU) de Microsoft y el Centro de Inteligencia de Amenazas de Microsoft (MSTIC) han estado rastreando y recopilando información sobre Thallium, monitoreando las actividades del grupo para establecer y operar una red de sitios web, dominios y computadoras conectadas a Internet. Esta red se utilizó para atacar a las víctimas y luego comprometer sus cuentas en línea, infectar sus computadoras, comprometer la seguridad de sus redes y robar información confidencial. Según la información de las víctimas, los objetivos incluían empleados del gobierno, grupos de expertos, miembros del personal universitario, miembros de organizaciones centradas en la paz mundial y los derechos humanos, y personas que trabajan en temas de proliferación nuclear. La mayoría de los objetivos tenían su sede los Estados Unidos, así como en Japón y Corea del Sur.

Ni cambiando las contraseñas las víctimas se libraban de las consecuencias de los ataques, ya que los hackers creaban reglas de correo electrónico para reenviar toda la correspondencia a sus cuentas

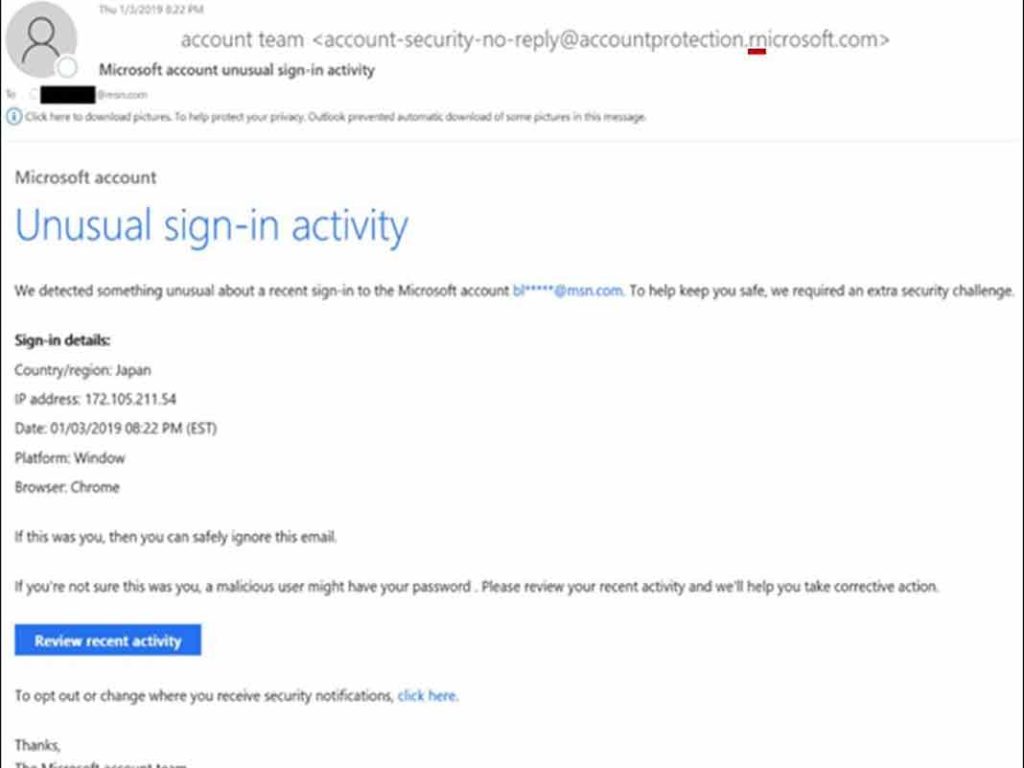

Thallium engaña a sus víctimas con una técnica conocida como spear phishing. Al recopilar información sobre las personas objetivo de las redes sociales, los directorios del personal público de las organizaciones con las que la persona está involucrada y otras fuentes públicas, Thallium puede crear un correo electrónico personalizado de phishing de manera que otorgue credibilidad al objetivo. Como se ve en el ejemplo de correo electrónico de spear-phishing a continuación, el contenido está diseñado para parecer legítimo, pero una revisión más precisa demuestra que Thallium ha engañado al remitente combinando las letras "r" y "n" para que aparezcan como la primera letra "m" en "Microsoft.com".

El enlace en el correo electrónico redirige al usuario a un sitio web que solicita las credenciales de la cuenta del usuario. Al engañar a las víctimas para que hagan clic en los enlaces fraudulentos y proporcionen sus credenciales, Thallium puede iniciar sesión en la cuenta de la víctima.

Después ya todo es muy facil,Thallium tiene acceso a correos eletrónicos, listas de contactos, citas de calendario y cualquier otra fuente de interés en la cuenta comprometida. Y lo que es más gave, crea una nueva regla en la configuración del correo que permite el reenvío de todos los correos electrónicos nuevos recibidos por la víctima a cuentas controladas por Thallium. No importa que la víctima haya cambiado la contraseña.

Además de apuntar las credenciales de los usuarios, Thallium también utiliza malware para comprometer los sistemas y robar datos. Una vez instalado en la computadora de la víctima, este malware extrae información l, mantiene una presencia persistente y espera más instrucciones. Los actores de la amenaza Thallium han utilizado malware conocido llamado "BabyShark" y "KimJongRAT".