Muchas empresas españolas están volviendo a la actividad tras el parón veraniego y los ciberdelincuentes ya lo están aprovechando, y eso que aún no ha llegado septiembre. Así lo constata una nueva campaña de phishing destapada por ESET que se está dirigiendo a usuarios corporativos con supuestas facturas pendientes de pago.

La compañía de ciberseguridad nos ha remitido un análisis sobre esta campaña realizado por Josep Albors, director de investigación y concienciación de ESET España. Según indica, las "facturas pendientes" es un gancho que piratas informáticos llevan utilizando durante años, lo que demuestra su efectividad entre los objetivos elegidos para este tipo de ciberataques, que suelen ser pequeñas empresas. Además, generalmente se enfocan en trabajadores de los departamentos de finanzas o administración por la sencilla razón de que son los que están más acostumbrados a recibir este tipo de correos.

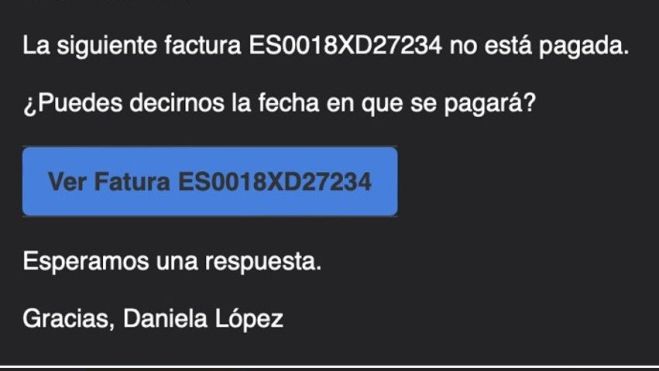

Estos correos se caracterizan por ser "cortos, sencillos y directos", mencionando el impago de una factura, pero sin especificar ningún detalle. El e-mail de la nueva campaña sigue estas mismas pautas, empleando también un tono familiar para tratar de ganarse la confianza de la víctima. Como receptor, figura una dirección que solo muestra el nombre de "Contabilidad" "pero que, en realidad, pertenece a alguna cuenta comprometida previamente de otra empresa o sitio web", señala Albors.

El correo incluye un botón que invita a ver la factura, aunque la palabra factura tenga una errata. "Este botón es el que, al ser pulsado, redirige a las víctimas a la descarga del código malicioso preparado por los delincuentes para esta campaña", advierte el experto de ESET, agregando que, en esta ocasión, los ciberdelincuentes han aplicado varias medidas para asegurarse de que los únicos que pueden descargar el código malicioso son los usuarios objetivo. De esta forma, si otra persona intenta descargar el archivo desde una distribución de GNU/Linux, el sistema muestra un mensaje de error, evidenciando que los atacantes están seleccionando cuidadosamente a sus víctimas.

El equipo de investigación de ESET accedió al enlace y procedió a revisar el servidor, descubriendo que los ciberdelincuentes se han dejado accesible el directorio en el servidor que utilizan para almacenar las muestras relacionadas con esta campaña. De esta forma, comprobaron que las muestras fueron modificadas por última vez el pasado sábado 24 de agosto.

Serios indicios de infostealers o ladrones de información

Los investigadores también se descargaron, usando un sistema Windows, tanto el código malicioso al que redirige el enlace incrustado en el correo como todas las muestras alojadas en el servidor utilizado por los ciberdelincuentes en esta campaña. Así, comprobaron que se trata de ficheros JavaScript de tamaño similar con claras señales de ofuscación, un método que busca dificultar el análisis del código malicioso.

"También hemos podido comprobar cómo se realizan descargas y ejecuciones de código PowerShell, además de incorporar medidas de detección de máquinas virtuales y software de seguridad. Si bien no se ha llegado a descargar ninguna carga maliciosa final al revisar estas muestras, sí que hay serios indicios de que estemos ante una campaña o, los preparativos de una nueva campaña de infostealers, pensados para robar credenciales almacenadas en los sistemas y aplicaciones de uso cotidiano en empresas españolas", apunta el director de investigación y concienciación de ESET España.