IBM X-Force ha publicado un informe en el que advierte que el troyano bancario Grandoreiro ha resurgido con fuerza, tras la operación policial internacional que interrumpió su actividad a finales del pasado mes de enero. El operativo, llevado a cabo por la Policía Federal de Brasil con la colaboración de Interpol, la Policía Nacional española, ESET y CaixaBank, también conllevó la detención de cinco personas como presuntos responsables del malware, así como trece acciones de búsqueda e incautación en Sao Paulo, Santa Catarina, Pará, Goiás y Mato Grosso.

No obstante, los operadores de Grandoreiro no tardaron en desarrollar una nueva variante del troyano, que se está propagando en campañas de phishing desde el pasado mes de marzo, según ha constatado el equipo de IBM X-Force.

Ha ampliado sus capacidades y su alcance, apuntando a más de 1.500 bancos de todo el mundo

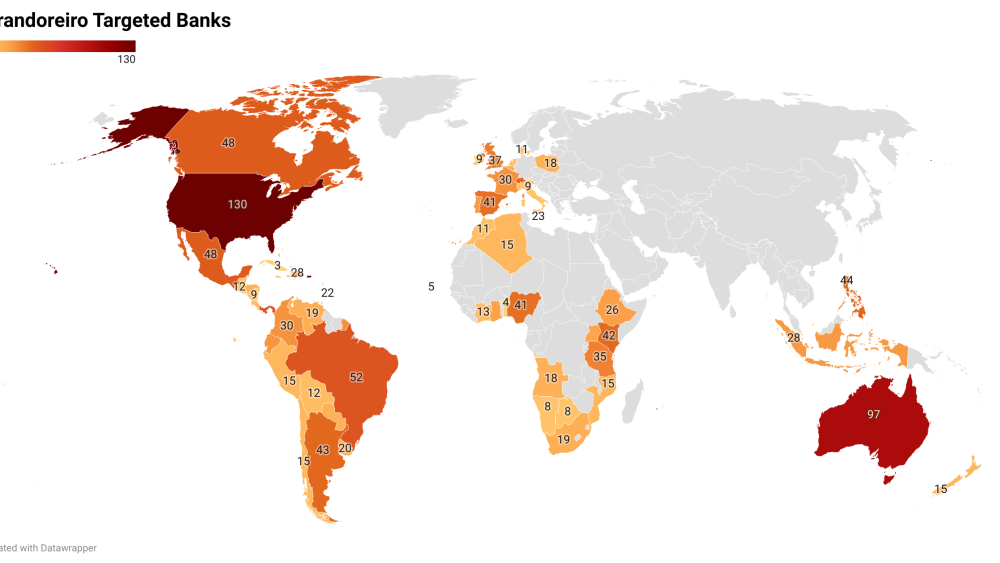

Los investigadores han descubierto que la última versión de Grandoreiro cuenta con "importantes actualizaciones" y ha ampliado enormemente su alcance, tradicionalmente limitado a América Latina, España y Portugal, y que ahora se dirige a más de 1.500 bancos de todo el mundo, abarcando más de 60 países, también de habla inglesa. En este sentido, cabe resaltar que el troyano evita la infección en países específicos, como Rusia, Polonia, República checa y Países Bajos, así como en sistemas con Windows 7 sin antivirus ubicados en Estados Unidos.

Entre las actualizaciones de Grandoreiro, el informe destaca las mejoras que presenta en el algoritmo de descifrado de cadenas y generación de dominios (DGA), que le permiten crear al menos 12 dominios C2 al día, así como su nueva capacidad de utilizar cuentas comprometidas de Microsoft Outlook para difundir más correos electrónicos de phishing.

"El malware rediseñado y los nuevos objetivos pueden indicar un cambio en la estrategia desde la última acción policial contra Grandoreiro, que probablemente impulse a los operadores a comenzar a expandir el despliegue de Grandoreiro en campañas globales de phishing, comenzando por Sudáfrica", señala el informe.

Siguiendo su información, Grandoreiro probablemente opera como malware-as-a-Service (MaaS), un modelo de negocio ilícito que involucra el alquiler de software malicioso para llevar a cabo ciberataques, y se está utilizando activamente en campañas de phishing. En las observadas desde marzo, los ciberdelincuentes han suplantado a organizaciones gubernamentales de Sudáfrica, México, Argentina, principalmente entidades de servicios de impuestos e ingresos.

"En cada campaña, los destinatarios reciben instrucciones de hacer clic en un enlace para ver una factura o tarifa, un estado de cuenta, realizar un pago, etc., dependiendo de la entidad suplantada", señala el IBM X-Force.

Si los usuarios pulsan sobre esos enlaces son redirigidos a una imagen de un ícono PDF, que conduce a la descarga de un archivo ZIP que contiene el ejecutable del cargador de Grandoreiro.

El cargador, personalizado y que se infla artificialmente a más de 100MB para dificultar la detención del antivirus automático, tiene tres tareas principales: verificar si el usuario es una víctima legítima, recopilar los datos básicos de la víctima y enviarlos de vuelta a su C2, y proceder a la descarga, descifrado y ejecución de Grandoreiro.

El troyano bancario establece persistencia a través de claves de registro de Windows, asegurando que se ejecuta cuando el usuario inicie sesión. Además, su nueva variante ha ampliado sus capacidades y funcionalidades, que ahora incluyen control remoto, carga/descarga de archivos, registro de teclas y manipulación del navegador mediante comandos JavaScript.

Otra novedad importante de la nueva versión de Grandoreiro es, como hemos comentado, su capacidad de propagarse utilizando las cuentas de las víctimas de Microsoft Outlook para enviar correos de phishing a nuevos objetivos.

"Hay al menos 3 mecanismos implementados en Grandoreiro para recolectar y exfiltrar direcciones de correo electrónico, y cada uno utiliza una semilla DGA diferente. Al utilizar el cliente Outlook local para enviar spam, Grandoreiro puede propagarse vía e-mail a través de las bandejas de entrada de las víctimas infectadas, lo que probablemente contribuye a la gran cantidad de volumen de spam observado en Grandoreiro", subraya el informe. Asimismo, remarca que Grandoreiro utiliza la herramienta Outlook Security Manager, que le permite desactivar las alertas de seguridad durante sus labores de recolección y envío de spam.

Consejos para evitar ser víctima de Grandoreiro

Tras explicar pormenorizadamente la actividad que está registrando la nueva variante de Grandoleiro, el equipo de IBM X-Force insta a las organizaciones que puedan verse afectadas por estas campañas a seguir las siguientes recomendaciones:

- Tener cuidado con los correos electrónicos y archivos PDF que solicitan la descarga de un archivo.

- Supervisar el tráfico de red en busca de múltiples solicitudes consecutivas a http://ip-api.com/json como indicador potencial de una infección de Grandoreiro.

- Considerar bloquear dominios DGA precalculados a través de DNS.

- Supervisar las claves de ejecución del registro utilizadas para la persistencia: HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Run y HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run

- Instalar y configurar software de seguridad en los dispositivos.

- Actualizar las reglas de monitoreo de seguridad de red relevantes.

- Educar al personal sobre las posibles amenazas a la organización.