El término 'Internet de las Cosas', IoT por su nombre en inglés Internet of Things, fue acuñado por primera vez en 1999 por el tecnólogo británico Kevin Ashton para describir un sistema en el cual los objetos se podían conectar a internet por medio de sensores. A partir de entonces, este concepto comenzó a utilizarse en círculos especializados, pero no fue hasta el 2009 cuando el propio Ashton lo presentó públicamente en su artículo That 'Internet of Things' Thing, que sentencia con esta rotunda afirmación: "El Internet de las Cosas tiene el potencial de cambiar el mundo, tal como lo hizo Internet. Tal vez incluso más".

En los casi 12 años que han pasado desde esta publicación, el término internet de las cosas se ha popularizado para referirse a la interconexión de objetos cotidianos con Internet, y el IoT en sí mismo también ha evolucionado y ya se ha convertido en parte de nuestra vida cotidiana. Y es que cada vez hay más dispositivos conectados, y las ciudades, los hogares y los centros de trabajo se están volviendo cada vez más inteligentes.

El internet de las cosas ha cambiado radicalmente la manera de relacionarnos con nuestro entorno, especialmente al combinarse con la Inteligencia Artificial (IA). La IA permite analizar el gran volumen de datos recopilados por los dispositivos IoT y dar sentido a esta información, lo que amplía enormemente el universo de aplicaciones.

IoT + IA = Dotar de inteligencia al mundo físico

Telefónica, mediante la constitución de una organización centrada en IoT y Big Data, ha sido pionera en la aplicación conjunta de estas tecnologías que permiten dotar de inteligencia al mundo físico y que se han convertido en la clave de la relevancia empresarial en el mundo digital.

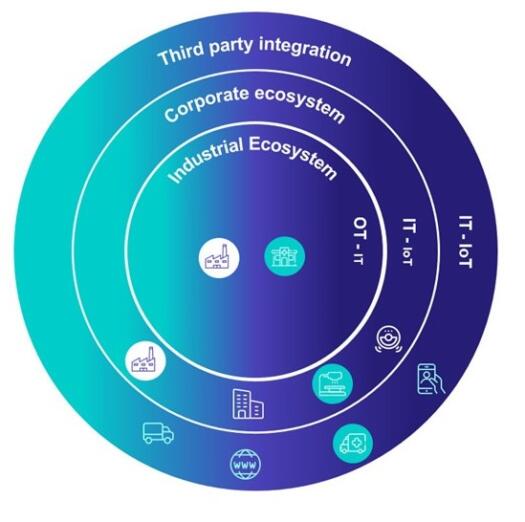

El hecho de que IoT esté formado por múltiples actores –como los dispositivos IoT, las redes, las aplicaciones o las plataformas en la nube– supone que sea necesario plantear un análisis de seguridad extremo a extremo (e2e), para no pasar por alto vulnerabilidades en algún punto de la cadena.

Por otro lado, el concepto IoT engloba casos de uso que pueden ser muy diferentes entre sí y cuyas particularidades exigen un análisis distintos enfoques. En este sentido y en aras de clasificar los distintos tipos de casos de uso, se distinguen tres grupos distintos:

- Servicios IoT en sentido estricto. Dispositivos IoT, muchas veces dispersos y en entornos físicamente expuestos, conectados a plataformas IoT para el intercambio de información o comandos. Es el caso del coche conectado o las redes de contadores inteligentes.

- Infraestructuras de naturaleza industrial. Normalmente, en entornos físicamente protegidos donde predominan sistemas dedicados a la supervisión, control y operación de procesos productivos (Operational Technologies, OT).

- La Factoría Resiliente del Futuro. Concebida como un caso de convergencia de los dos escenarios anteriores. Si bien se dará en un espacio físico acotado y potencialmente resguardado, requiere de las capacidades que aporta el IoT para proporcionar la movilidad, flexibilidad, baja latencia y elevado ancho de banda que requiere la fábrica del futuro.

Los 3 retos de la seguridad de servicios IoT

El 83% de las empresas de la EMEA y el 85% de las norteamericanas ya están implementando soluciones IoT, según un estudio de Extreme Networks que trata de analizar los riesgos que supone IoT para la seguridad de red y las medidas que están tomando las organizaciones para mitigarlos.

El informe se ha realizado mediante encuestas a 540 profesionales de TI de empresas de Estados Unidos, Europa y Asia-Pacífico, pertenecientes a los principales sectores de actividad. Según ha determinado, la implantación a gran escala de dispositivos IoT en el panorama empresarial está incrementando drásticamente la superficie de ataque. De hecho, el 70% de las organizaciones ha afirmado haber sufrido ciberataques a través de dispositivos IoT. Sin embargo, más de la mitad no han adoptado ninguna medida de seguridad más allá de la tradicional política de contraseñas.

En este sentido, cabe señalar que una solución de servicios IoT debe afrontar tres desafíos claramente identificados en materia de seguridad:

- La heterogeneidad de los componentes de la arquitectura del IoT (dispositivos y plataformas) y el número de actores que intervienen en la cadena de suministro requieren servicios profesionales de auditoría y consultoría de seguridad. De esta forma, las empresas pueden mantener el foco en su negocio, con la tranquilidad de tener un equipo de especialistas que velan por el control de la seguridad a lo largo de toda la cadena.

- La identificación de dispositivos y autenticación entre éstos. Cada dispositivo IoT debe tener su propio identificador a nivel de aplicación y debe haber una autenticación mutua entre el dispositivo y la plataforma IoT. Algunos malware, como Mirai, descubierto en 2016 y que se dirigía a dispositivos como cámaras habilitadas para Internet (cámaras IP) y otros productos IoT, tuvieron éxito gracias al uso de credenciales comunes por defecto y a una mala configuración del dispositivo. Por ello, resulta crucial disponer de una aplicación como Secure Credentials, que automatiza el proceso de proporcionar una identidad segura a los dispositivos IoT para acceder a los servicios de IoT de la nube pública.

- Visibilidad del tráfico de IoT y supervisión de la seguridad. Ataques a la plataforma de IoT, ataques a/desde Internet, ataques a los dispositivos de IoT, solicitudes ilegítimas entre dispositivos… Estas amenazas se pueden reducir con soluciones como OT&IoT Security Monitoring, que proporciona visibilidad y detecta tanto las anomalías como los ataques. La aplicación de modelos de machine learning, entrenados con fuentes de ciberinteligencia, permite detectar tanto ataques conocidos como desconocidos.

Seguridad de infraestructura OT

En entornos industriales, la superficie de ataque también está creciendo. Ya no se trata únicamente de la monitorización y/o el control directo de dispositivos físicos, procesos y eventos propios del ecosistema industrial. A medida que esta tecnología avanza y converge con la tecnología en red, la necesidad de seguridad OT crece exponencialmente.

Telefónica dispone de equipos de seguridad con experiencia mixta en ciberseguridad y sistemas industriales, que conocen las especificidades de las redes y sistemas OT, para ayudarle a entender sus riesgos y planificar su hoja de ruta de controles de ciberseguridad.

Para entender la situación actual y planificar hacia dónde se quiere evolucionar, comienza realizando una consultoría que se puede enfocar de dos formas distintas:

- Como una breve evaluación de pocos días basada en el análisis del tráfico de la red e interacciones remotas con las personas clave y usando tecnología ASPI_.

- O bien, como una evaluación más profunda, con un equipo de consultores in situ, para obtener un exhaustivo informe de evaluación que incluya la situación AS-IS (inventario de activos, riesgos, brechas de seguridad, etc.) y medidas de mitigación para cubrir las brechas.

(Se pueden encontrar todos los detalles del proceso en el documento: Ciberseguridad para la digitalización industrial: claves para abordarla con éxito).

A continuación, y a partir de esta evaluación, se diseña un plan de ciberseguridad preciso, y se planifica la hoja de ruta de controles de ciberseguridad, que puede aplicarse a prácticamente todos los sectores de actividad económica.

Seguridad en la Fábrica del Futuro

El rápido desarrollo del IoT en los últimos años se debe en gran medida a nuevas tecnologías de comunicaciones y modos de aprovecharlas, como Edge Computing, y a nuevas conectividades, como LPWA (Low Power Wide Area), diseñadas específicamente para los casos de uso de IoT.

La tecnología Edge Computing consiste en acercar el procesamiento al "borde" (edge), al punto de conexión a internet. De esta forma, al reducir el número de procesos que se ejecutan en la nube, también lo hacen la latencia y el ancho de banda utilizado en esa transferencia de información a la nube.

Las redes LPWA, por su parte, se desarrollan sobre redes ya existentes, incorporando adaptaciones destinadas a solventar problemas como la falta de cobertura o de autonomía de los sensores ya que optimizan el uso de energía y, por tanto, la duración de las baterías.

Otra de las tendencias más actuales en este ámbito consiste en el despliegue de redes privadas que dan servicio a los elementos conectados dentro de la fábrica. A las ventajas que aporta el hecho de disponer de una red propia, se suma como extra una mayor seguridad.

Por último, en el futuro, las redes 5G darán un paso más y permitirán la hiperconexión. Todas estas tecnologías de comunicación no hacen sino aumentar nuestro perímetro de seguridad, incrementando los vectores de ataque. Por ello, como hemos dicho anteriormente, para el diseño de cualquier solución IoT, se hace imprescindible el acompañamiento de un plan de seguridad.

Una propuesta de valor diferencial

Telefónica ofrece a sus clientes conectividad para dispositivos a través de tecnologías celulares y LPWA (específicas para IoT). Para gestionar esta conectividad, la plataforma Kite permite visualizar todas las SIM de una planta, activarlas, suspenderlas, o gestionar los datos en cada una de ellas. Además, ofrece soluciones específicas por sectores, que añadiendo una capa de business intelligence permiten generar insights de conectividad a partir de los datos.

De esta forma, combinando las capacidades de IoT y BigData, a partir de los datos de los sensores IoT, los datos telco, datos de los clientes y datos externos sobre los que se aplican algoritmos de Inteligencia Artificial, se obtienen recomendaciones predictivas y prescriptivas que permiten crear nuevas soluciones respaldadas además por un entorno de seguridad sin fisuras.

Para más información, visite el portal de Telefónica dedicado al IoT.